-

MIT EMPHATIE

+ VISIONÄREM

DENKENentfalten wir die nächste Tuningstufe

Ihrer IT-Organisation. -

MIT WEITBLICK

+ GELASSENHEITim Service-Management schrauben

wir an Ihren IT-Prozessen um das Maximum

an Leistung herauszukitzeln. -

MIT AGILITÄT

+ POWERzünden wir ihren Turbo im Bereich IT-Service

Management + Informationsmanagement und

halten Sie sicher auf Kurs.

-

2. Was ist die ISO/IEC 20000?

-

2.1 Wie ist die ISO/IEC 20000 aufgebaut?

-

2.2 Die Verbindung von IITIL und der ISO 20000

-

2.3 Was sind die ISO/IEC 20000 Anforderungen?

-

2.4 Wie ist die Historie der ISO/IEC 20000?

-

2.5 Was sind die Vorteile einer Zertifizierung nach ISO/IEC 20000?

-

2.6 Wie läuft eine ISO/IEC 20000 Zertifizierung ab?

-

2.7 Was passiert, wenn im Ablauf der ISO/IEC 20000 Zertifizierung Nichtkonformitäten festgestellt wurden?

-

2.8 Wie erhalten Sie Ihr ISO/IEC 20000 Zertifikat?

-

2.9 Woher bekommt man das ISO/IEC 20000 Zertifikat?

-

2.10 Ist der Ablauf der Zertifizierung mit der Ausstellung des ISO/IEC 20000 Zertifikats abgeschlossen?

-

2.11 Wie läuft das Voraudit einer Zertifizierung gemäß ISO/IEC ab?

-

2.12 Wie läuft das Nachaudit einer Zertifizierung gemäß ISO/IEC 20000 ab?

-

2.13 Wie erfolgt die eigentliche Durchführung eines ISO/IEC 2000 Audits?

-

3. Wie sollte man die ISO/IEC 20000 in einer Organisation umsetzten?

-

4. Welche Tipps gibt es für eine effektive ISO/IEC 2000 Einführung?

-

5. Welche Kompetenzen und Schulungen benötige ich, um meine Organisation nach ISO/IEC 20000 auszurichten?

-

5.1 Welche Schulungen und Zertifizierungen gibt es im Umfeld der ISO/IEC 20000?

-

5.2 Welche Kompetenzen benötigt man für die interenen Audits innerhalb ISO/IEC 20000?

-

5.3 Wie kann die ISO/IEC 19-011 Norm interne Audits unterstützen?

-

6. Was ist eine ISO/IEC 20000 Risikobewertung?

-

6.1 Mit welchen Methoden kann man eine ISO/IEC 20000 Risikobewertung durchführen?

-

6.2 Eine Risikobewertung beginnt mit der Ermittlung der Bedrohungen

-

6.3 Welche Schwachstellen können bei der Risikobewertung der ISO/IEC 20000 ermittelt werden?

-

2. Was ist Informationssicherheit?

-

3. Was ist ein Informationssicherheits-managementsystem?

-

4. Was sind die 7 Aspekte der Informationssicherheit?

-

5. Was ist die ISO/IEC 27001?

-

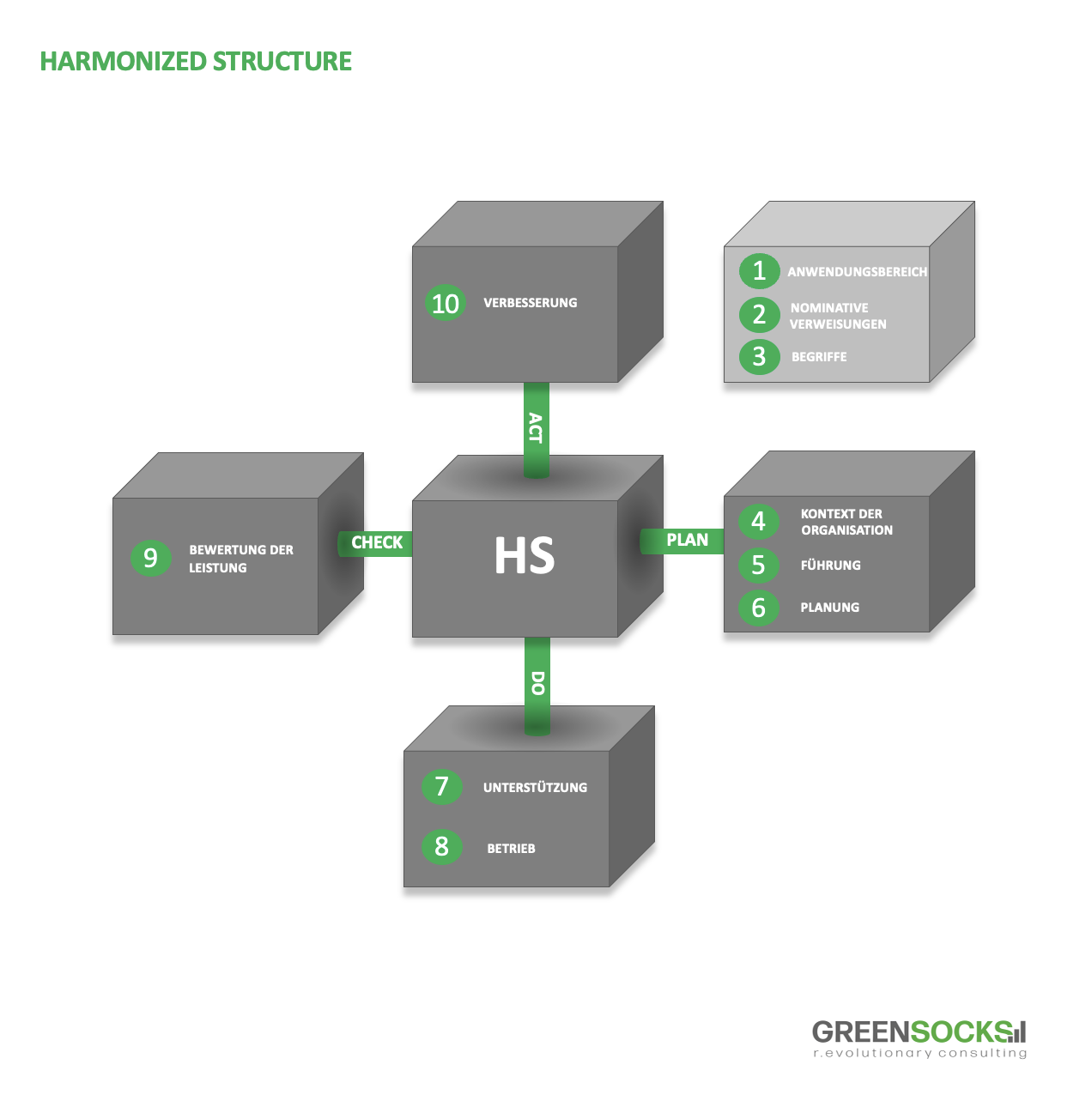

5.1 Wie ist die ISO 27001 aufgebaut?

-

5.2 Wie funktioniert die ISO 27001 Einführung?

-

5.3 Welche Vorteile bietet die ISO 27001 Einführung und eine ISMS Zertifizierung?

-

5.4 Wie ist die Historie der ISO 27001?

-

5.5 Die ISO 27001:2022 & ISO 27001:2022 - Wichtige Informationen im Überblick

-

5.5.1 Der neue Titel der ISO 27001:2022

-

5.5.2 Die neue Struktur der Norm ISO 27001:2022

-

5.5.3 Welche Änderungen gibt es in den einzelnen Abschnitten der ISO 27001?

-

5.5.4 Wesentliche Änderungen im Überblick

-

5.5.5 In welchen Abschnitten der ISO 27001 wurden geringfügige Änderungen durchgeführt?

-

5.5.6 Was ist neu im Anhang A der ISO 27001:2022?

-

5.5.7 Welche neuen Maßnahmen gibt es?

-

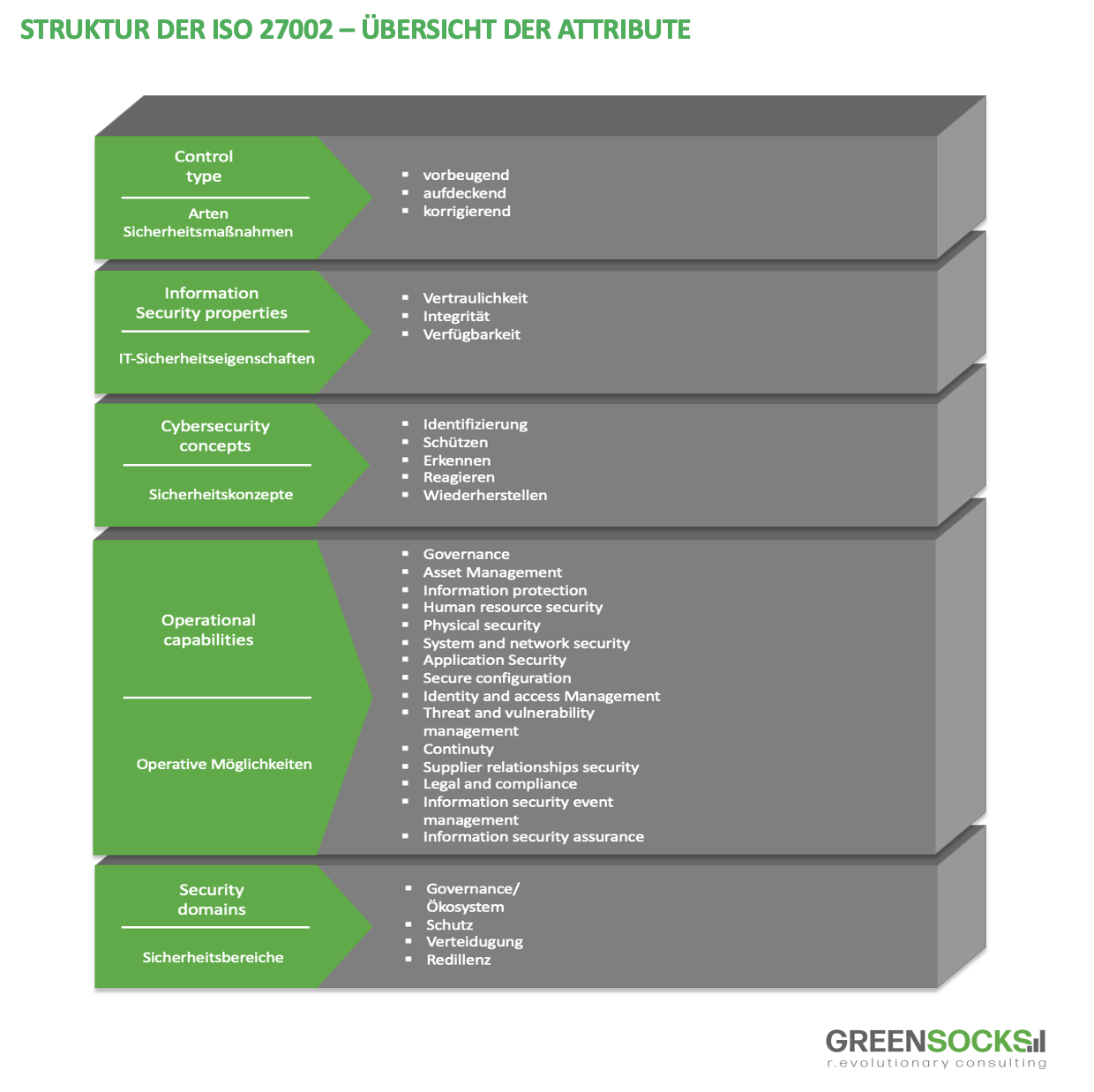

5.5.8 Die 5 Attribute zur Kategorisierung von Maßnahmen in der ISO 27002

-

5.5.9 Bis wann muss auf die ISO 27001:2022 umgestellt werden?

-

6. Was ist ein ISO 27001 Audit und wie läuft ein ISMS Audit ab?

-

6.1 Wie erfolgt die eigentliche Durchführung eines ISO 27001 Audits?

-

6.2 Die Nachbereitung als letzte Phase im ISo 27001 Audit

-

6.3 Welche verschiedenen ISMS Audit Formen gibt es?

-

7. Tipps für eine effektive ISO 27001 Einführung

-

7.1 Zwölf Punkte, die Sie für eine effektive Einführung der ISO 27001 beachten sollten:

-

8. Wie läuft eine ISO 27001 Zertifizierung ab?

-

8.1 Was sind die Vorteile einer ISMS Zertifizierung nach ISO 27001?

-

8.2 Die Vorteile des Zertifikats kurz zusammengefasst

-

8.3 Der Ablauf der Zertifizierung eines ISMS nach ISO 27001

-

8.4 Die Zertifizierung gemäß ISO 27001 beginnt mit dem Voraudit

-

8.5 Das Zertifizierungsaudit als zentraler Punkt im Ablauf der Zertifizierung

-

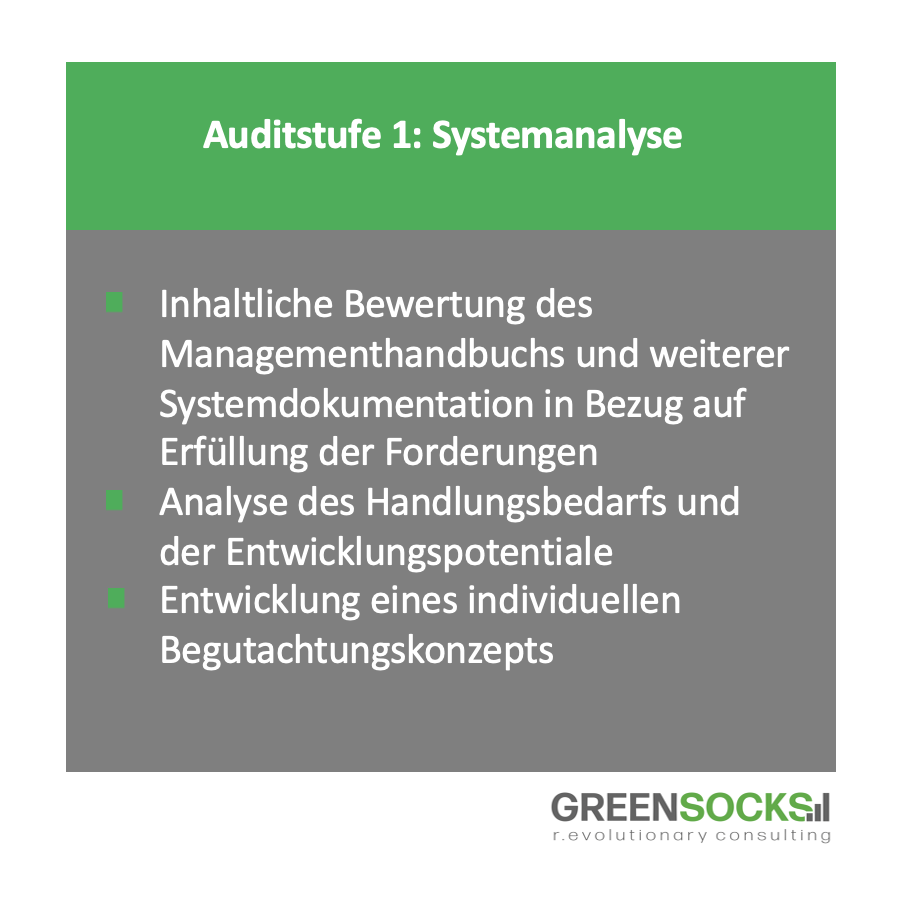

8.6 Das Zertifizierungsaudit Stufe 1

-

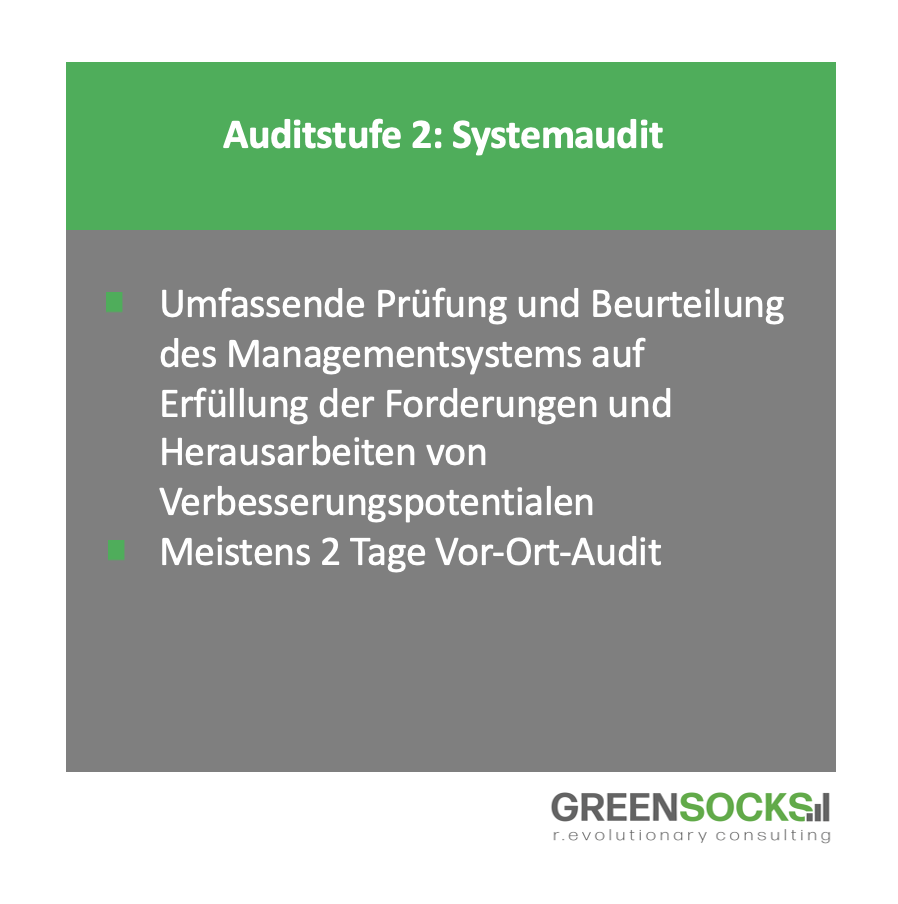

8.7 Das Zertifizierungsaudit Stufe 2

-

8.8 Was passiert, wenn im Ablauf der Zertifizierung Nichtkonformitäten festgestellt wurden

-

8.9 Das Nachaudit im Ablauf der ISO 27001 Zertifizierung

-

8.10 Wie erhalten Sie Ihr ISO 27001 Zertifikat?

-

8.11 Ist der Ablauf der Zertifizierung mit Austellung des Zertifikats abgeschlossen?

-

8.12 Welche Zertifizierungsstellen gibt es eigentlich?

-

9. Welche wichtigen Prozesse sind in der ISo 27001 zu beachten?

-

9.1 Security Incident Management Prozess

-

9.2 Risiko Management Prozess

-

9.2.1 Mit welchen Methoden kann man eine ISO 27001 Risikoanalyse durchführen?

-

9.2.2 Eine Risikoanalyse beginnt mit der Ermittlung der Bedrohungen

-

9.2.2.1 Die Ermittlung von Schwachstellen

-

9.2.2.2 Prüfen Sie anschließend bereits vorhandene Schutzmaßnahmen

-

9.2.3 Was sind die weiteren Schritte bei der ISO 27001 Risikoanalyse

-

9.2.4 Bestimmung und Analyse von Auswirkungen

-

9.2.5 Wie kann das Risiko einer Gefährdung reduziert werden?

-

9.2.6 Was sind ISMS Schwachstellen & wie funktioniert das Schwachstellenmanagement gemäß ISO 27001?

-

9.2.7 Wie kann das Schwachstellenmanagement zum Abstellen einer Schwachstelle beitragen?

-

9.2.8 Mögliche ISMS Schwachstellen bei Hardware und Software

-

9.2.9 ISMS ISO 27001 Schwachstellen in der Kommunikation und bei Dokumenten

-

9.2.10 Personal als Schwachstelle

-

9.3 Der Prozess des internen Audit Management

-

9.3.1 Was ist die ISO 19011 und welche Rolle spielt sie im ISMS?

-

9.4 Was ist der Dokumentenlenkungsprozess in der ISO 27001?

-

9.5 Was ist prozessual in der neuen ISO27001:2022 zu beachten?

-

10. Was muss man alles für die Normerfüllung sicherstellen?

-

10.1 Welche Anforderungen stellt die ISO 27001 an den Kontext einer Organisation (Kapitel4)?

-

10.2 Welche Anforderungen stellt die ISO 27001 im Abschnitt 5 hinsichtlich der Führung im ISMS?

-

10.3 Welche Anforderungen stellt die ISO 27001 an die Planung aus Abschnitt 6 der ISO 27001?

-

10.4 Welche Anforderungen stellt die ISO 27001 im Abschnitt 7 - Unterstützung?

-

10.5 Welche Anforderungen stellt die ISO 27001 im Abschnitt 8 - Betrieb?

-

10.6 Welche Anforderungen stellt die ISO 27001 im Abschnitt 9 - Bewertung der Leistung?

-

10.7 Welche Anforderungen stellt die ISO 27001 im Kapitel 10 - Fokus Verbesserung?

-

11. Welche Dokumente muss man für eine ISO 27001 Zertifizierung erstellen bzw. nachweisen?

-

12. Wichtige Informationen zur Leitlinie zur Informationssicherheit (Security Policy)

-

12.1 Was ist eine ISMS Policy im Berich ISO 27001 Informationssicherheit?

-

12.2 Wie kann eine Informationssicherheitsrichtlinie aufgebaut sein?

-

12.3 Grundsätze der Informationssicherheit im Rahmen der ISO 27001 Sicherheitspolitik

-

12.4 Wie können in der Informations-sicherheitsrichtlinie Zuständigkeiten definiert werden?

-

12.5 Mögliche Vorgaben der ISO 27001 Sicherheitspolotik zur Behandlung von Informationen

-

12.6 Festlegung des Umgangs und der Kennzeichnung von Informationen und Dokumenten

-

13. Die ISO /IEC 27001 im Zusammenhang mit der Standardfamilie ISO/IEC 27000

-

13.1 Welche Normen gibt es noch in der ISO 27000 Familie

-

13.2 Welche Normen gibt es noch im Umfeld der ISO 27001?

-

14. Schulungen und Kompetenzen im Umfeld der ISO 27001

-

14.1 Welche Kompetenzen und Schulungen benötige ich, um ein ISO 27001 Audit durchzuführen?

-

14.2 Welche Schulungen und Trainings werden im Umfeld der ISO 27001 angeboten?

-

15. Welche ISMS Tools gibt es eigentlich?

-

16. Überblick über die wichtigsten Definitionen in der Informationssicherheit

-

16.1 Was ist der Unterschied zwischen den Begrifflichkeiten "document" und "record" im Sinne der Informationssicherheit?

-

16.2 Was ist der Unterschied zwischen einer Leitlinie, einer Richtlinie und einem Standard Operation Procedure?

Einleitung ISo 20000

In der heutigen globalisierten Welt ist eine effiziente Verwaltung von IT-Dienstleistungen für Unternehmen unverzichtbar. ISO/IEC 20000 ist ein international anerkannter Standard, der Organisationen dabei unterstützt, ihre IT-Service-Management-Services und -Prozesse zu verbessern und bewährte Praktiken umzusetzen. Unsere Webseite bietet einen umfassenden Einblick in die ISO/IEC 20000 Norm und ihre Bedeutung für Unternehmen. Egal, ob Sie ein IT-Serviceanbieter sind, der die Zertifizierung anstrebt, oder ein Unternehmen, das nach bewährten Methoden für die Verwaltung seiner IT-Services sucht - hier finden Sie alle relevanten Informationen. In den folgenden Seiten erhalten Sie detaillierte Einblicke in die verschiedenen Aspekte von ISO/IEC 20000. Wir erläutern, was der Standard genau bedeutet und warum er für Unternehmen von Vorteil ist. Sie erfahren, wie Sie die Implementierung und Zertifizierung angehen können, um die Leistung Ihrer IT-Services zu optimieren und das Vertrauen Ihrer Kunden zu gewinnen. Des Weiteren erläutern wir Ihnen die wichtigsten Anforderungen von ISO/IEC 20000 und zeigen Ihnen, wie Sie diese in Ihrer Organisation umsetzen können. Dabei gehen wir auf bewährte Praktiken und Fallbeispiele ein, um Ihnen eine klare Vorstellung davon zu vermitteln, wie ISO/IEC 20000in der Praxis angewendet wird. Unser Ziel ist es, Ihnen zu helfen, ein besseres Verständnis für ISO/IEC 20000 zu entwickeln und Ihnen die Werkzeuge und Kenntnisse an die Hand zu geben, um den Standard erfolgreich in Ihrem Unternehmen zu implementieren. Die Verbesserung Ihrer IT-Service-Management-Prozesse kann nicht nur die Effizienz steigern, sondern auch die Kundenzufriedenheit erhöhen und Ihr Unternehmen für zukünftige Herausforderungen stärken. Wir laden Sie herzlich ein, sich durch unsere Webseite zu klicken und in das faszinierende Thema ISO/IEC 20000 einzutauchen. Entdecken Sie die Vorteile und Chancen, die Ihnen dieser international anerkannte Standard bieten kann, und treffen Sie fundierte Entscheidungen für Ihr Unternehmen. Wir freuen uns darauf, Sie auf Ihrer Reise zu unterstützen und stehen Ihnen jederzeit zur Verfügung, um Ihre Fragen zu beantworten und Ihnen weiterzuhelfen.

Was ist die ISO/IEC 20000

Die ISO/IEC 20000ist eine internationale Norm für das IT-Service-Management (ITSM). Sie legt die Anforderungen an ein wirksames ITSM-System fest und bietet Leitlinien für die Bereitstellung, den Betrieb, die Überwachung und die kontinuierliche Verbesserung von IT-Services.

Die ISO/IEC 20000 besteht aus zwei Teilen: Teil 1 enthält die Anforderungen an das ITSM-System, während Teil 2 die Leitlinien für die Anwendung der Norm bereitstellt. Die Norm basiert auf bewährten Verfahren und empfohlenen Vorgehensweisen im ITSM-Bereich und stellt sicher, dass die IT-Services den Bedürfnissen des Unternehmens entsprechen und effektiv verwaltet werden.

Die ISO/IEC 20000 zielt darauf ab, die Qualität und Effizienz von IT-Services zu verbessern und die Kundenzufriedenheit zu steigern. Sie bietet einen Rahmen für die Identifizierung und Steuerung von Risiken, die Verbesserung der Servicebereitstellung und die Schaffung eines klaren Verständnisses der Rollen und Verantwortlichkeiten im ITSM-System.

Die Zertifizierung nach ISO/IEC 20000 wird von Unternehmen angestrebt, um ihre Fähigkeit zur Bereitstellung qualitativ hochwertiger IT-Services nachzuweisen. Die Einhaltung der Norm kann die Wettbewerbsfähigkeit eines Unternehmens verbessern und das Vertrauen der Kunden und Partner stärken.

Es ist wichtig anzumerken, dass sich die Informationen in diesem Text auf den Kenntnisstand bis September 2021 beziehen und es möglicherweise Aktualisierungen oder Änderungen an der ISO/IEC 20000 gegeben hat. Es wird empfohlen, die neueste Version der Norm zu konsultieren, um genaue und aktuelle Informationen zu erhalten.

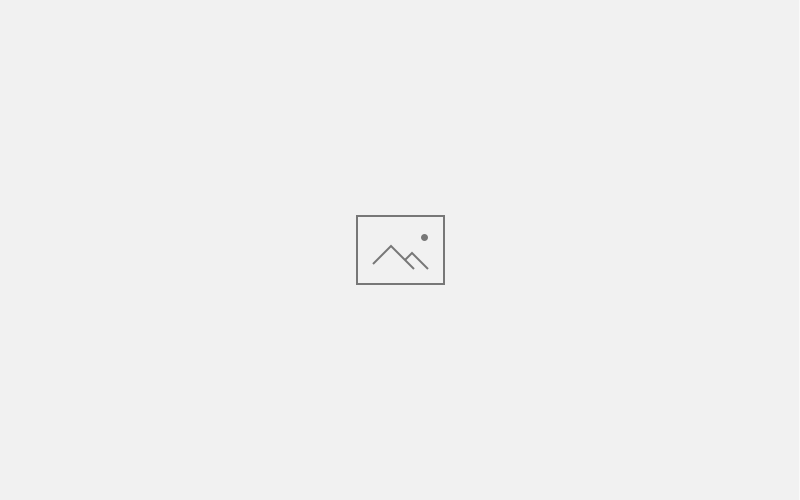

Wie ist die ISO/IEC aufgebaut

Die ISO/IEC 20000ist in mehrere Teile unterteilt, die verschiedene Aspekte des IT-Service-Managements abdecken. Hier ist eine Übersicht über die wichtigsten Teile der Norm:

- Teil 1: Spezifikation

- Dieser Teil legt die Anforderungen für das IT-Service-Management-System (ITSMS) fest, das eine Organisation implementieren muss, um die ISO/IEC 20000-Zertifizierung zu erlangen. Er umfasst Themen wie Service-Design, Service-Transition, Service-Betrieb und Service-Verbesserung.

- Teil 2: Leitfaden für die Anwendung von Teil 1

- Dieser Teil bietet Anleitungen zur Umsetzung der Anforderungen aus Teil 1. Er enthält praktische Tipps, Beispiele und Empfehlungen, die Organisationen dabei unterstützen sollen, die Anforderungen der Norm effektiv umzusetzen.

- Teil 3: Anleitung zur Umsetzung eines IT-Service-Managementsystems basierend auf der ISO/IEC 20000-1

- Dieser Teil gibt detaillierte Anleitungen zur Implementierung eines IT-Service-Managementsystems gemäß den Anforderungen aus Teil 1. Er erläutert die Schritte, die bei der Einrichtung des ITSMS zu beachten sind, und bietet Anweisungen zur Planung, Umsetzung und Überwachung des Systems.

- Teil 4: Prozessreifegradmodell

- Dieser Teil enthält ein Prozessreifegradmodell, das auf der ISO/IEC 15504 (SPICE) basiert. Es bietet eine Methode zur Bewertung und Verbesserung der Reife der Prozesse im IT-Service-Management.

- Teil 5: Konzepte und Begriffe

- Dieser Teil definiert die grundlegenden Konzepte und Begriffe, die in der ISO/IEC 20000 verwendet werden. Er erleichtert das Verständnis der Terminologie und unterstützt die einheitliche Interpretation der Norm.

Diese Teile der ISO/IEC 20000 bieten zusammen einen umfassenden Ansatz für das IT-Service-Management und legen die Anforderungen, Richtlinien und Verfahren fest, die Unternehmen bei der Verbesserung ihrer IT-Services unterstützen. Durch die Implementierung der Norm können Unternehmen ihre Effizienz steigern, ihre Kundenzufriedenheit verbessern und bewährte Praktiken im IT-Service-Management umsetzen.

Die Verbindung von ITIL und der ISO 20000

Die Verbindung von ITIL und ISO/IEC 20000 bietet eine umfassende Grundlage für die Verbesserung des IT-Service-Managements. ITIL, als bewährte Best-Practice-Sammlung, und ISO/IEC 20000, als internationaler Standard für Service-Management-Anforderungen, ergänzen sich gegenseitig und bieten gemeinsam einen ganzheitlichen Ansatz für Organisationen, um ihre IT-Services zu optimieren.

Die grundlegenden Prinzipien von ITIL und ISO/IEC 20000 weisen viele Ähnlichkeiten auf. Beide betonen die Bedeutung einer kundenorientierten Serviceerbringung, einer effizienten und effektiven Prozessgestaltung sowie einer kontinuierlichen Verbesserung. Die Einhaltung beider Frameworks kann dazu beitragen, dass IT-Organisationen ihre Servicequalität steigern, Kosten senken und die Kundenzufriedenheit verbessern.

Es gibt jedoch auch einige Hauptunterschiede zwischen ITIL und ISO/IEC 20000. Zum einen sind ITIL-Qualifikationen auf individueller Ebene erhältlich, während ISO/IEC 20000 die Zertifizierung der Organisation als Ganzes ermöglicht. Dies bedeutet, dass ITIL die Fähigkeiten und Kenntnisse von Einzelpersonen entwickelt, während ISO/IEC 20000 die Konformität einer gesamten IT-Organisation mit den Service-Management-Anforderungen bewertet.

Ein weiterer Unterschied besteht darin, dass ITIL eine umfassende und detaillierte Sammlung von Best Practices ist, die spezifische Empfehlungen für die Umsetzung von IT-Service-Management-Prozessen bietet. ISO/IEC 20000 hingegen ist ein international anerkannter Standard, der klare Anforderungen an das IT-Service-Management definiert. Dieser Standard legt fest, welche Prozesse, Richtlinien und Verfahren eine Organisation implementieren muss, um die Zertifizierung zu erlangen.

Während die Aussage einer ITIL-Konformität oft schwer nachprüfbar ist, ermöglicht die ISO/IEC 20000-Zertifizierung eine objektive Bewertung der Konformität einer Organisation mit den Normenanforderungen. Eine ISO/IEC 20000-Zertifizierung bietet somit einen nachweisbaren Nachweis dafür, dass eine Organisation bestimmte Standards erfüllt und bewährte Praktiken im IT-Service-Management umsetzt.

Aus diesem Grund wird oft über eine Zertifizierung nach ISO/IEC 20000 nachgedacht, nachdem ITIL eingeführt wurde. Die Zertifizierung dient nicht nur Marketingzwecken, sondern ermöglicht es der IT-Organisation auch, ihre Effizienz, Effektivität und Kundenorientierung als IT-Service-Anbieter unter Beweis zu stellen. Darüber hinaus eröffnet die ISO/IEC 20000-Zertifizierung potenziellen Kunden die Möglichkeit, die Qualität und Konformität der IT-Services einer Organisation zu bewerten und erleichtert den Markteintritt in Bereiche, in denen eine ISO/IEC 20000-Zertifizierung vorausgesetzt wird.

Durch die Verbindung von ITIL und ISO/IEC 20000 können Organisationen ihre Service-Management-Praktiken verbessern und die Vorteile einer umfassenden, anerkannten Methodik nutzen, um ihre IT-Services auf einem hohen Standard zu betreiben und ihre Wettbewerbsfähigkeit zu steigern.

Was sind die ISO/IEC 20000 Anforderungen?

Die ISO/IEC 20000 besteht aus mehreren Teilen, wobei Teil 1 die Spezifikation der Anforderungen an das ITSMS darstellt. Hier sind einige der Hauptanforderungen, die in der ISO/IEC 20000 Teil 1 festgelegt sind:

- Kontext der Organisation: Die Organisation muss den Kontext ihres IT-Service-Managements verstehen, einschließlich interner und externer Aspekte, die sich auf ihre Services auswirken.

- Führung: Die oberste Leitung der Organisation muss das Engagement für das IT-Service-Management zeigen und eine klare Richtung für die Umsetzung des ITSMS vorgeben.

- Planung: Die Organisation muss eine IT-Service-Management-Politik festlegen, Ziele setzen und Pläne erstellen, um diese Ziele zu erreichen. Risikomanagement und Business Continuity Planning sind ebenfalls Teil der Anforderungen.

- Support: Die Organisation muss sicherstellen, dass angemessene Ressourcen, Kompetenzen, Kommunikationswege und dokumentierte Informationen vorhanden sind, um den IT-Service-Betrieb zu unterstützen.

- Betrieb: Die Organisation muss Prozesse für den Serviceentwurf, die Servicebereitstellung, den Servicebetrieb und die Serviceverbesserung implementieren und aufrechterhalten.

- Leistungsbewertung: Die Organisation muss regelmäßig die Leistung ihrer IT-Services bewerten, um sicherzustellen, dass sie den Anforderungen entsprechen. Dies umfasst die Überwachung von Leistungskennzahlen, die Durchführung von internen Audits und die Erfassung von Kundenzufriedenheitsfeedback.

- Verbesserung: Die Organisation muss kontinuierliche Verbesserungsmaßnahmen umsetzen, um die Effektivität und Effizienz des IT-Service-Managements zu steigern. Dies beinhaltet die Analyse von Störungen, Problemen und Fehlern sowie die Umsetzung von Maßnahmen zur Vermeidung von Wiederholungen.

Die ISO/IEC 20000 legt weitere detaillierte Anforderungen fest, die es einer Organisation ermöglichen, ein effektives IT-Service-Management-System aufzubauen und zu betreiben. Die Norm bietet einen Rahmen, der es Organisationen ermöglicht, bewährte Praktiken zu implementieren und ihre IT-Services in Übereinstimmung mit den Bedürfnissen der Kunden zu liefern.

Wie ist die Historie der ISO/IEC 20000?

Die Geschichte der ISO/IEC 20000 begann in den frühen 2000er Jahren. Hier ist ein Überblick über die wichtigsten Meilensteine in der Entwicklung der Norm:

- BS 15000: Die Vorläufernorm der ISO/IEC 20000 wurde als British Standard (BS 15000) für das IT-Service-Management im Jahr 2005 veröffentlicht. Diese Norm wurde vom British Standards Institute (BSI) entwickelt und legte die Anforderungen an ein IT-Service-Management-System fest.

- ISO/IEC 20000-1: Im Jahr 2005 wurde die BS 15000 von der International Organization for Standardization (ISO) als ISO/IEC 20000-1 übernommen und als internationale Norm veröffentlicht. Dies war der erste Teil der ISO/IEC 20000-Serie und legte die Spezifikationen für das IT-Service-Management fest.

- ISO/IEC 20000-2: Im Jahr 2012 wurde der zweite Teil der ISO/IEC 20000-Serie veröffentlicht. ISO/IEC 20000-2 bietet einen Leitfaden zur Implementierung der Anforderungen aus Teil 1 und enthält praktische Tipps und Empfehlungen.

- ISO/IEC 20000-3: Im Jahr 2012 wurde auch der dritte Teil der ISO/IEC 20000-Serie veröffentlicht. ISO/IEC 20000-3 bietet eine Anleitung zur Umsetzung eines IT-Service-Managementsystems basierend auf der ISO/IEC 20000-1. Er erläutert die Schritte zur Planung, Implementierung und Überwachung des Systems.

- ISO/IEC 20000-4: Der vierte Teil der ISO/IEC 20000-Serie, ISO/IEC 20000-4, wurde im Jahr 2010 veröffentlicht. Dieser Teil befasst sich mit dem Prozessreifegradmodell und bietet eine Methode zur Bewertung der Prozessreife im IT-Service-Management.

Seit der Veröffentlichung der ISO/IEC 20000 wurden mehrere Revisionen und Aktualisierungen durchgeführt, um die Norm an die sich entwickelnden Anforderungen des IT-Service-Managements anzupassen. Es gab auch Änderungen in der Nummerierung der Teile, wobei Teil 1 zurzeit als ISO/IEC 20000-1:2018 und Teil 2 als ISO/IEC 20000-2:2019 bekannt ist.

Die ISO/IEC 20000 hat sich im Laufe der Zeit als anerkannter internationaler Standard für das IT-Service-Management etabliert und wird von Organisationen weltweit angewendet, um ihre IT-Services effektiv zu verwalten und zu verbessern.

Was sind die Vorteile einer Zertifizierung nach ISO/IEC 20000?

Eine Zertifizierung nach ISO/IEC 20000 bietet eine Reihe von Vorteilen für Organisationen. Hier sind einige der wichtigsten Vorteile einer Zertifizierung nach ISO/IEC 20000:

- Verbesserte Servicequalität: Die ISO/IEC 20000 legt Anforderungen an das IT-Service-Management-System (ITSM) fest, die sicherstellen, dass die IT-Services einer Organisation den Bedürfnissen der Kunden entsprechen. Durch die Umsetzung der Norm können Organisationen ihre Servicequalität verbessern, Kundenzufriedenheit steigern und die Erfüllung von Service-Level-Agreements (SLAs) sicherstellen.

- Effizientes ITSM-System: Die ISO/IEC 20000 bietet einen Rahmen für die Implementierung eines effektiven ITSM-Systems. Dies ermöglicht eine klare Definition von Prozessen, Verantwortlichkeiten und Rollen im IT-Bereich. Durch die Implementierung eines strukturierten ITSM-Systems können Organisationen ihre Effizienz steigern, Kosten senken und eine konsistente Servicebereitstellung sicherstellen.

- Wettbewerbsvorteil: Eine Zertifizierung nach ISO/IEC 20000 kann ein wichtiger Wettbewerbsvorteil sein, insbesondere für Dienstleistungsunternehmen oder IT-Serviceprovider. Kunden und potenzielle Geschäftspartner können die Zertifizierung als Indikator für die Fähigkeit einer Organisation zur Bereitstellung qualitativ hochwertiger IT-Services betrachten.

- Risikomanagement: Die ISO/IEC 20000 legt auch Wert auf das Risikomanagement im ITSM-Kontext. Durch die Identifizierung und Bewertung von Risiken können Organisationen präventive Maßnahmen ergreifen, um Ausfälle oder Störungen von IT-Services zu vermeiden. Dies trägt zur Sicherung der Geschäftskontinuität bei.

- Kundenzufriedenheit und Vertrauen: Eine Zertifizierung nach ISO/IEC 20000 kann das Vertrauen der Kunden stärken. Durch die Einhaltung der Norm demonstriert eine Organisation ihre Fähigkeit, IT-Services zuverlässig und qualitativ hochwertig bereitzustellen, was wiederum die Kundenzufriedenheit und Kundenbindung verbessern kann.

- Kontinuierliche Verbesserung: Die ISO/IEC 20000 fördert einen prozessorientierten Ansatz und legt Wert auf kontinuierliche Verbesserung im ITSM. Organisationen können regelmäßige interne Audits durchführen, um Schwachstellen zu identifizieren und ihre IT-Services kontinuierlich zu optimieren.

Es ist wichtig anzumerken, dass die Umsetzung der ISO/IEC 20000 mit Kosten und Ressourcen verbunden ist. Die genauen Vorteile einer Zertifizierung können je nach Organisation und Branche variieren. Dennoch bietet die ISO/IEC 20000 einen international anerkannten Rahmen für das IT-Service-Management, der dazu beitragen kann, die Qualität und Effizienz von IT-Services zu verbessern und das Vertrauen der Kunden zu stärken.

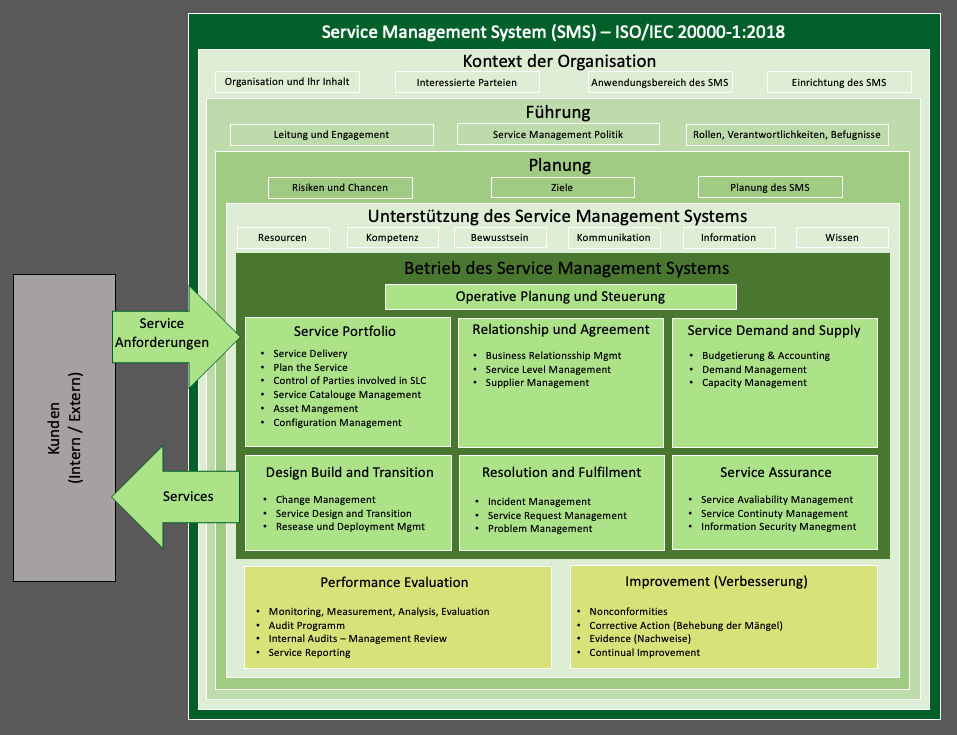

Wie läuft eine ISO/IEC 20000 Zertifizierung ab?

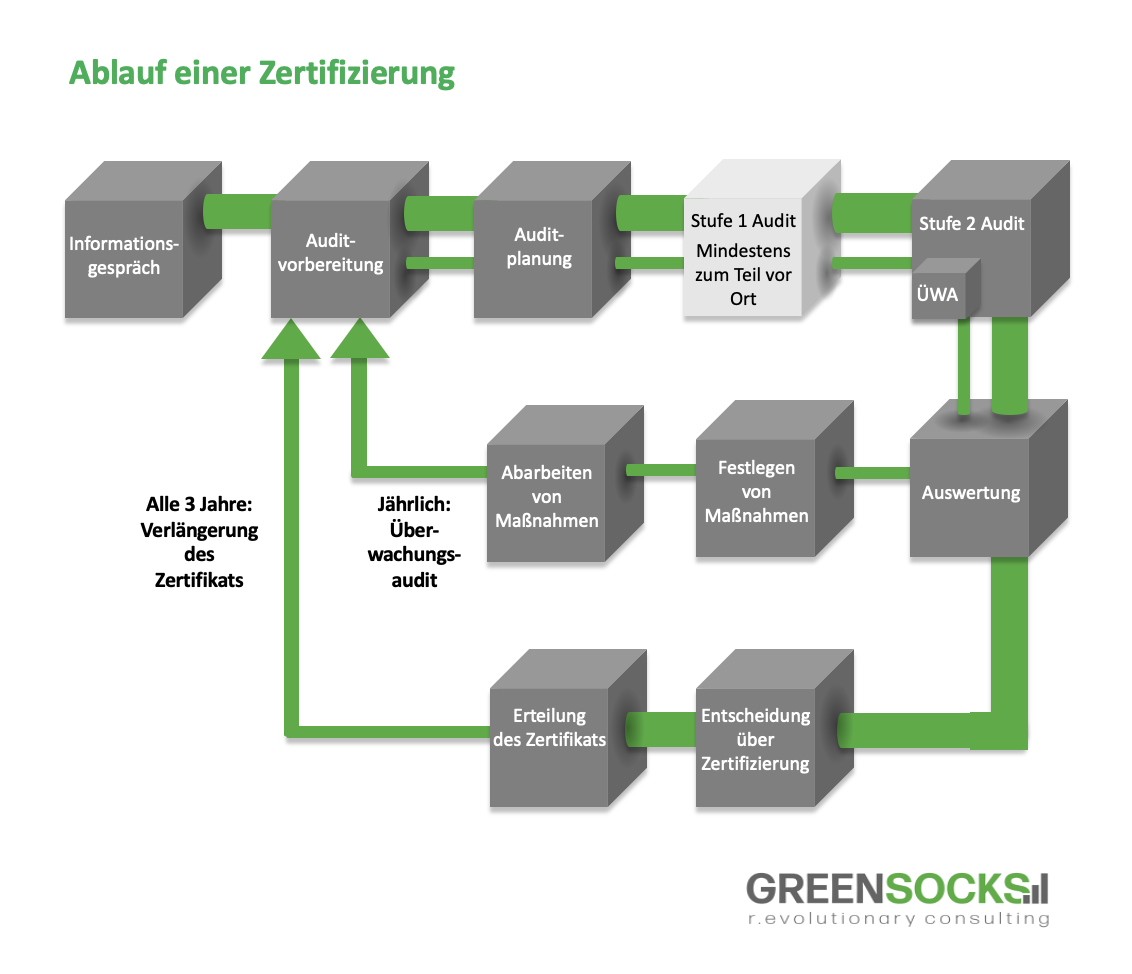

Die Zertifizierung nach ISO/IEC 20000 umfasst mehrere Schritte und kann je nach Zertifizierungsstelle und spezifischer Situation variieren. Im Allgemeinen umfasst der Prozess jedoch folgende Schritte:

- Vorbereitung: Die Organisation, die sich zertifizieren lassen möchte, bereitet sich auf den Zertifizierungsprozess vor. Dies umfasst die Festlegung des Geltungsbereichs der Zertifizierung, die Bildung eines Projektteams, das für die Umsetzung der Anforderungen verantwortlich ist, und die Identifizierung von Lücken zwischen den bestehenden Praktiken und den Anforderungen der ISO/IEC 20000. Hier können wir Dich mit unserem „ISO 20000 Readyness Check“ unterstützen.

- Umsetzung der Anforderungen: Die Organisation implementiert die erforderlichen Prozesse, Verfahren und Kontrollen gemäß den Anforderungen der ISO/IEC 20000. Dies umfasst die Einrichtung eines IT-Service-Management-Systems, das Sicherstellen der Servicequalität, das Etablieren von Risikomanagementprozessen und die Festlegung von Rollen und Verantwortlichkeiten.

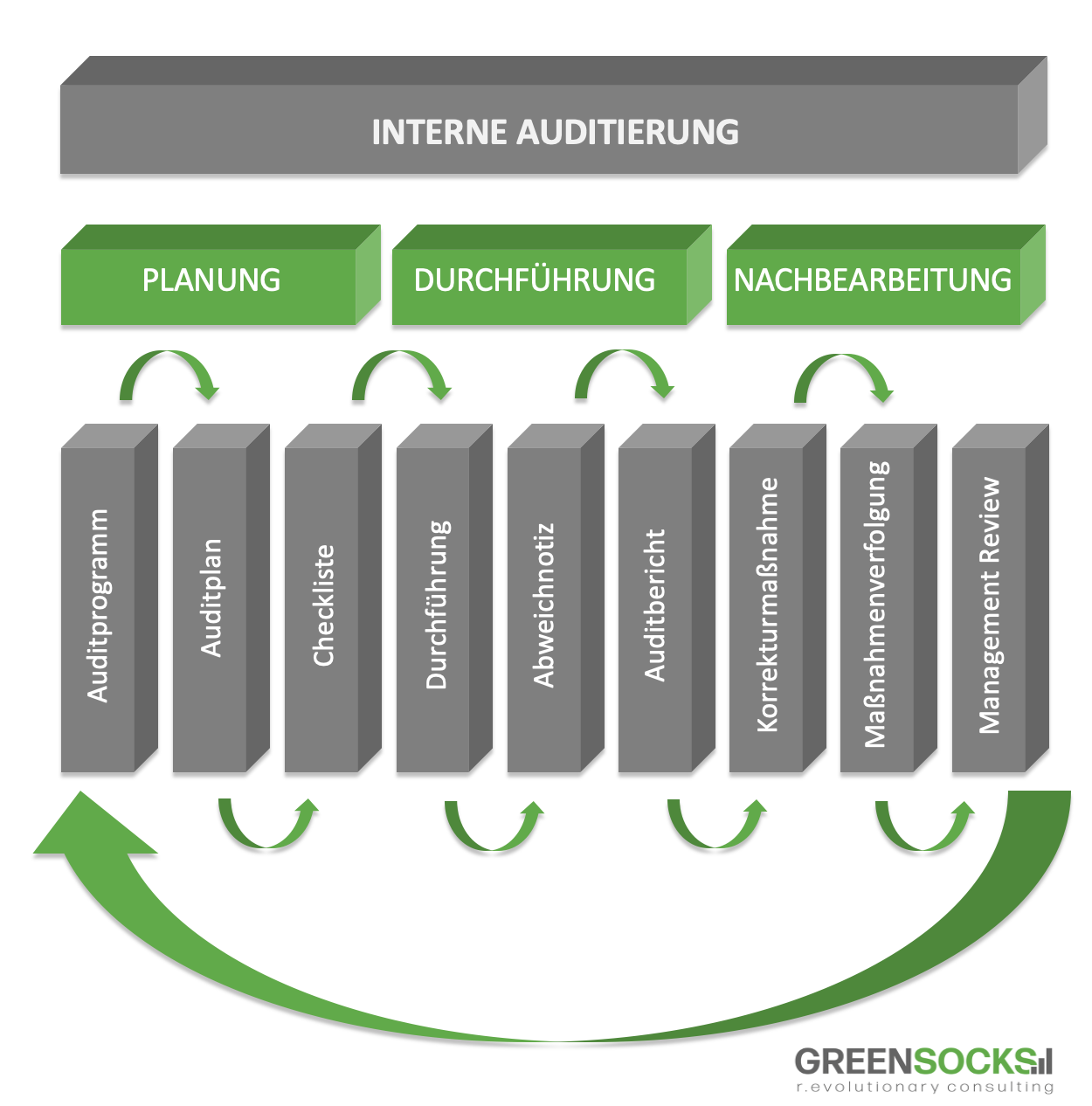

- Interne Audits: Die Organisation führt interne Audits durch, um sicherzustellen, dass die implementierten Prozesse den Anforderungen der ISO/IEC 20000 entsprechen. Diese Audits werden dazu genutzt, mögliche Schwachstellen oder Verbesserungspotenziale zu identifizieren und korrigierende Maßnahmen umzusetzen.

- Vorbereitung auf die externe Zertifizierung: Sobald die internen Prozesse und Kontrollen implementiert und überprüft wurden, bereitet sich die Organisation auf die externe Zertifizierung vor. Dies beinhaltet die Auswahl einer akkreditierten Zertifizierungsstelle, die für die Durchführung der Zertifizierung verantwortlich ist.

- Externe Zertifizierung: Die Zertifizierungsstelle führt eine formale Zertifizierungsprüfung durch. Dies beinhaltet eine umfassende Überprüfung der implementierten IT-Service-Management-Prozesse, Verfahren und Kontrollen durch ein Audit-Team der Zertifizierungsstelle. Das Audit-Team prüft die Dokumentation, führt Interviews mit relevanten Mitarbeitern durch und überprüft die Umsetzung vor Ort.

Bewertung und Zertifizierung: Basierend auf den Ergebnissen des Audits bewertet die Zertifizierungsstelle die Konformität der Organisation mit den Anforderungen der ISO/IEC 20000. Wenn alle Anforderungen erfüllt sind, wird der Organisation die ISO/IEC 20000-Zertifizierung erteilt. Die Zertifizierung hat normalerweise eine begrenzte Gültigkeitsdauer und erfordert regelmäßige Überwachungsaudits, um die Konformität aufrechtzuerhalten

Was passiert, wenn im Ablauf der ISO/IEC 20000 Zertifizierung Nichtkonformitäten festgestellt wurden?

Wenn während des Zertifizierungsprozesses Nichtkonformitäten festgestellt werden, bedeutet dies, dass die Organisation nicht alle Anforderungen der ISO/IEC 20000 erfüllt hat. Die genauen Schritte und Maßnahmen, die ergriffen werden, können je nach Zertifizierungsstelle und spezifischer Situation variieren. Im Allgemeinen gibt es jedoch einige mögliche Szenarien:

- Feststellung von Abweichungen: Die Zertifizierungsstelle kann feststellen, dass bestimmte Prozesse, Verfahren oder Kontrollen nicht den Anforderungen der ISO/IEC 20000 entsprechen. Dies kann durch eine unzureichende Dokumentation, fehlende Nachweise oder Mängel in der Umsetzung der IT-Service-Management-Praktiken verursacht werden.

- Beanstandungen: In einigen Fällen kann die Zertifizierungsstelle Beanstandungen ausstellen, um die festgestellten Nichtkonformitäten zu dokumentieren. Diese Beanstandungen enthalten normalerweise eine Beschreibung der Nichtkonformitäten, den Umfang und die Auswirkungen sowie eine Frist für die Korrekturmaßnahmen.

- Korrekturmaßnahmen: Die Organisation ist dann dafür verantwortlich, die festgestellten Nichtkonformitäten zu beheben und Korrekturmaßnahmen umzusetzen. Dies kann die Überarbeitung von Prozessen, die Aktualisierung von Dokumentationen, die Schulung von Mitarbeitern oder andere erforderliche Maßnahmen umfassen. Die Organisation sollte sicherstellen, dass die Korrekturmaßnahmen angemessen dokumentiert und nachweisbar sind.

- Nachaudit: Nach der Umsetzung von Korrekturmaßnahmen kann die Zertifizierungsstelle ein Nachaudit durchführen, um zu überprüfen, ob die Nichtkonformitäten erfolgreich behoben wurden. Dieses Nachaudit kann entweder vor Ort oder in Form eines deskriptiven Überprüfungsprozesses erfolgen.

- Zertifizierungsergebnis: Wenn die festgestellten Nichtkonformitäten erfolgreich behoben wurden und die Organisation alle Anforderungen der ISO/IEC 20000 erfüllt, wird die Zertifizierung erteilt. Die Organisation erhält dann offiziell das ISO/IEC 20000-Zertifikat.

Es ist wichtig zu beachten, dass die Nichtkonformitäten innerhalb einer festgelegten Frist behoben werden müssen, um die Zertifizierung zu erhalten oder aufrechtzuerhalten. Die genauen Anforderungen und Fristen werden in der Regel von der Zertifizierungsstelle festgelegt und können von Fall zu Fall unterschiedlich sein.

Wie erhalten Sie Ihr ISO/IEC 20000 Zertifikat?

Die ISO/IEC 20000-Zertifizierung wird an Organisationen vergeben, die die Anforderungen der Norm erfüllen und den Zertifizierungsprozess erfolgreich durchlaufen.

Wenn Sie als Organisation ein ISO/IEC 20000-Zertifikat erhalten möchten, können Sie die folgenden Schritte befolgen:

- Vorbereitung: Informieren Sie sich über die Anforderungen der ISO/IEC 20000 und prüfen Sie, ob Ihr IT-Service-Management (ITSM) den Normanforderungen entspricht. Identifizieren Sie eventuelle Lücken oder Bereiche, die verbessert werden müssen.

- Implementierung: Implementieren Sie die erforderlichen Prozesse, Verfahren und Kontrollen gemäß den Anforderungen der ISO/IEC 20000. Stellen Sie sicher, dass Sie ein umfassendes ITSM-System aufbauen, das alle relevanten Aspekte abdeckt, einschließlich Servicebereitstellung, Servicequalität, Risikomanagement und kontinuierlicher Verbesserung.

- Interne Audits: Führen Sie regelmäßig interne Audits durch, um sicherzustellen, dass Ihre ITSM-Praktiken den ISO/IEC 20000-Anforderungen entsprechen. Identifizieren Sie mögliche Abweichungen und setzen Sie entsprechende Korrekturmaßnahmen um.

- Auswahl einer Zertifizierungsstelle: Wählen Sie eine akkreditierte Zertifizierungsstelle aus, die den ISO/IEC 20000-Zertifizierungsprozess durchführt. Stellen Sie sicher, dass die Zertifizierungsstelle über die erforderlichen Akkreditierungen und Fachkenntnisse verfügt.

- Externe Zertifizierung: Die Zertifizierungsstelle führt eine formale Zertifizierungsprüfung durch. Dies beinhaltet eine Bewertung Ihrer dokumentierten Prozesse, Vor-Ort-Inspektionen und Interviews mit relevanten Mitarbeitern. Das Audit-Team bewertet die Konformität Ihrer Organisation mit den Anforderungen der ISO/IEC 20000.

- Bewertung und Zertifizierung: Basierend auf den Ergebnissen des Audits bewertet die Zertifizierungsstelle die Konformität Ihrer Organisation mit den Anforderungen der ISO/IEC 20000. Wenn alle Anforderungen erfüllt sind, wird Ihnen das ISO/IEC 20000-Zertifikat ausgestellt.

Es ist wichtig zu beachten, dass die Umsetzung und Erlangung eines ISO/IEC 20000-Zertifikats Zeit, Ressourcen und Engagement erfordert. Es ist auch wichtig, kontinuierlich an der Einhaltung der Norm zu arbeiten und Verbesserungen vorzunehmen, um die Zertifizierung aufrechtzuerhalten.

Woher bekommt man das ISO/IEC Zertifikat?

Das ISO/IEC 20000-Zertifikat wird von akkreditierten Zertifizierungsstellen ausgestellt. Diese Zertifizierungsstellen sind unabhängige Organisationen, die über die erforderliche Akkreditierung und Fachkompetenz verfügen, um den Zertifizierungsprozess gemäß den Anforderungen der ISO/IEC 20000 durchzuführen.

Um das ISO/IEC 20000-Zertifikat zu erhalten, müssen Sie mit einer solchen akkreditierten Zertifizierungsstelle zusammenarbeiten. Sie können eine geeignete Zertifizierungsstelle finden, indem Sie in Ihrer Region nach akkreditierten Stellen suchen oder sich an anerkannte nationale oder internationale Akkreditierungsstellen wenden, die eine Liste der akkreditierten Zertifizierungsstellen führen.

Einige bekannte Akkreditierungsstellen, die den ISO/IEC 20000-Zertifizierungsprozess überwachen und Zertifizierungsstellen akkreditieren, sind beispielsweise:

- Accreditation Forum (IAF)

- Deutsche Akkreditierungsstelle (DAkkS) in Deutschland

- United Kingdom Accreditation Service (UKAS) im Vereinigten Königreich

- National Accreditation Board for Certification Bodies (NABCB) in Indien

Es ist ratsam, mit mehreren Zertifizierungsstellen in Kontakt zu treten, um Informationen zu ihrem Zertifizierungsprozess, den Kosten und anderen relevanten Details einzuholen. Sie können sie nach ihren Erfahrungen in der Zertifizierung nach ISO/IEC 20000, ihrer Akkreditierung und den Kosten für den Zertifizierungsprozess fragen.

Nach Auswahl einer geeigneten Zertifizierungsstelle erfolgt der Zertifizierungsprozess, wie bereits in meiner vorherigen Antwort beschrieben. Die Zertifizierungsstelle führt Audits durch, bewertet die Konformität Ihrer Organisation mit den Anforderungen der ISO/IEC 20000 und stellt Ihnen das ISO/IEC 20000-Zertifikat aus, wenn alle Anforderungen erfüllt sind.

Es ist wichtig sicherzustellen, dass die ausstellende Zertifizierungsstelle akkreditiert ist, um sicherzustellen, dass das Zertifikat international anerkannt wird.

Hier auf die entsprechenden externen Seiten verlinken

Ist der Ablauf der Zertifizierung mit der Ausstellung des ISO/IEC 20000 Zertifikats abgeschlossen?

Nein, der Ablauf der Zertifizierung nach ISO/IEC 20000 ist mit der Ausstellung des Zertifikats noch nicht vollständig abgeschlossen. Die ISO/IEC 20000-Zertifizierung ist ein kontinuierlicher Prozess, der eine fortlaufende Überwachung und Verbesserung der IT-Service-Management-Praktiken erfordert. Nachdem das ISO/IEC 20000-Zertifikat ausgestellt wurde, gibt es weitere Schritte und Anforderungen:

- Überwachungsaudits: Die Zertifizierungsstelle wird regelmäßige Überwachungsaudits durchführen, um sicherzustellen, dass Ihre Organisation weiterhin die Anforderungen der ISO/IEC 20000 erfüllt. Diese Überwachungsaudits finden normalerweise jährlich statt, können aber je nach Zertifizierungsstelle variieren.

- Rezertifizierung: Das ISO/IEC 20000-Zertifikat hat eine begrenzte Gültigkeitsdauer, in der Regel drei Jahre. Vor Ablauf dieser Frist müssen Sie eine Rezertifizierung beantragen, um das Zertifikat für weitere drei Jahre aufrechtzuerhalten. Die Rezertifizierung umfasst eine erneute Überprüfung Ihrer IT-Service-Management-Praktiken durch die Zertifizierungsstelle.

- Kontinuierliche Verbesserung: Die ISO/IEC 20000-Zertifizierung erfordert eine kontinuierliche Verbesserung Ihrer IT-Service-Management-Praktiken. Sie sollten fortlaufend Ihre Prozesse überwachen, Leistungskennzahlen verfolgen, Kundenfeedback berücksichtigen und Verbesserungsmaßnahmen ergreifen, um die Effektivität und Effizienz Ihrer Servicebereitstellung zu steigern.

Es ist wichtig, dass Ihre Organisation während der Gültigkeitsdauer des Zertifikats sicherstellt, dass sie weiterhin den Anforderungen der ISO/IEC 20000 entspricht. Dies beinhaltet die regelmäßige Aktualisierung und Überprüfung Ihrer dokumentierten Prozesse, Schulungen für Mitarbeiter, die Überwachung von Leistungskennzahlen und die Durchführung interner Audits, um sicherzustellen, dass Ihre IT-Service-Management-Praktiken weiterhin den Anforderungen der Norm entsprechen.

Die Zertifizierungsstelle wird die Konformität Ihrer Organisation während der Überwachungsaudits und der Rezertifizierung überprüfen, um sicherzustellen, dass Sie weiterhin die Anforderungen der ISO/IEC 20000 erfüllen und die Zertifizierung aufrechterhalten können.

Wie läuft das Voraudit einer Zertifizierung gemäß ISO/IEC 20000 ab?

Das Voraudit, auch bekannt als Gap-Analyse oder Vorprüfung, ist eine optionale Phase, die vor der eigentlichen Zertifizierung nach ISO/IEC 20000 durchgeführt werden kann. Es dient dazu, den aktuellen Stand des IT-Service-Managementsystems (ITSMS) einer Organisation zu bewerten und mögliche Lücken oder Nichtkonformitäten mit den Anforderungen der ISO/IEC 20000 aufzudecken. Der Ablauf eines Voraudits kann wie folgt aussehen:

- Planung: Bestimmen Sie den Umfang und die Ziele des Voraudits. Legen Sie fest, welche Bereiche des ITSMS geprüft werden sollen und welche Mitarbeiter oder Abteilungen daran beteiligt sind. Erstellen Sie einen Zeitplan für das Voraudit.

- Dokumentenprüfung: Der Auditor beginnt mit der Prüfung der vorhandenen Dokumentation des ITSMS, einschließlich Richtlinien, Verfahren, Aufzeichnungen und anderen relevanten Unterlagen. Er überprüft, ob die Dokumente den Anforderungen der ISO/IEC 20000 entsprechen.

- Vor-Ort-Überprüfung: Der Auditor führt eine Vor-Ort-Überprüfung durch, bei der er verschiedene Bereiche des ITSMS untersucht. Dies kann Interviews mit Mitarbeitern, Inspektionen von Räumlichkeiten oder technischen Infrastrukturen sowie die Überprüfung von Prozessen und Verfahren umfassen. Der Auditor beobachtet und bewertet, ob die Praktiken und Aktivitäten im Einklang mit den Anforderungen der ISO/IEC 20000 stehen.

- Identifizierung von Nichtkonformitäten: Während des Voraudits werden mögliche Nichtkonformitäten oder Lücken im ITSMS identifiziert. Der Auditor dokumentiert diese Feststellungen und erstellt einen Bericht über die Ergebnisse des Voraudits.

- Bericht und Empfehlungen: Der Auditor erstellt einen Bericht, der die Feststellungen, Nichtkonformitäten und Empfehlungen für Verbesserungen enthält. Dieser Bericht wird der Organisation präsentiert, um ihr bei der Vorbereitung auf das Hauptaudit zu helfen.

Das Voraudit dient als Hilfestellung für die Organisation, um mögliche Schwachstellen im ITSMS zu erkennen und Korrekturmaßnahmen zu ergreifen, bevor das Hauptaudit zur Zertifizierung stattfindet. Es bietet eine Gelegenheit, potenzielle Probleme zu identifizieren und Verbesserungen vorzunehmen, um die Konformität mit den Anforderungen der ISO/IEC 20000 zu erreichen.

Wie läuft das Nachaudit Zertifizierung gemäß ISO/IEC 20000 ab?

Das Nachaudit, auch als Überwachungsaudit oder Folgeaudit bezeichnet, ist eine regelmäßige Überprüfung, die nach der Zertifizierung nach ISO/IEC 20000 durchgeführt wird, um sicherzustellen, dass die Organisation weiterhin die Anforderungen der Norm erfüllt. Der Ablauf eines Nachaudits kann wie folgt aussehen:

- Planung: Bestimmen Sie den Umfang und die Ziele des Nachaudits. Legen Sie fest, welche Bereiche des IT-Service-Managements überprüft werden sollen und welche Mitarbeiter oder Abteilungen daran beteiligt sind. Erstellen Sie einen Zeitplan für das Nachaudit.

- Dokumentenprüfung: Der Auditor überprüft die aktualisierte Dokumentation des IT-Service-Managementsystems (ITSMS), einschließlich Richtlinien, Verfahren, Aufzeichnungen und anderen relevanten Unterlagen. Er stellt sicher, dass die Dokumente weiterhin den Anforderungen der ISO/IEC 20000 entsprechen.

- Vor-Ort-Überprüfung: Der Auditor führt eine Vor-Ort-Überprüfung durch, um zu überprüfen, ob die im ITSMS festgelegten Prozesse und Verfahren ordnungsgemäß implementiert und angewendet werden. Dies beinhaltet die Überprüfung von Aufzeichnungen, die Beobachtung von Aktivitäten und möglicherweise auch Interviews mit Mitarbeitern.

- Überprüfung von Nichtkonformitäten: Der Auditor überprüft die Maßnahmen, die die Organisation ergriffen hat, um eventuelle Nichtkonformitäten oder Verbesserungsmöglichkeiten aus dem vorherigen Audit zu beheben. Er bewertet, ob angemessene Korrekturmaßnahmen ergriffen wurden und ob die Nichtkonformitäten behoben wurden.

- Bericht und Empfehlungen: Der Auditor erstellt einen Bericht, der die Ergebnisse des Nachaudits zusammenfasst. Darin werden mögliche Nichtkonformitäten, Verbesserungsmöglichkeiten und Empfehlungen für die Organisation festgehalten. Der Bericht wird der Organisation präsentiert, um sie bei der kontinuierlichen Verbesserung des ITSMS zu unterstützen.

Das Nachaudit dient dazu, sicherzustellen, dass die Organisation weiterhin die Anforderungen der ISO/IEC 20000 erfüllt und ihr IT-Service-Management effektiv ist. Es bietet auch eine Gelegenheit, Fortschritte und Verbesserungen im Vergleich zum vorherigen Audit zu bewerten. Nachaudits werden in der Regel in regelmäßigen Abständen gemäß den Anforderungen der Zertifizierungsstelle durchgeführt, um die Gültigkeit des Zertifikats aufrechtzuerhalten.

Wie erfolgt die eigentliche Durchführung eines ISO/IEC 20000 Audits?

Die Durchführung eines ISO/IEC 20000-Audits besteht aus mehreren Schritten. Hier ist eine allgemeine Beschreibung des Ablaufs:

- Vorbereitung: Der Auditor und die Organisation vereinbaren den Termin für das Audit und klären den Umfang sowie die zu überprüfenden Bereiche. Die Organisation stellt dem Auditor relevante Dokumente und Informationen zur Verfügung, die für das Audit erforderlich sind.

- Auftaktbesprechung: Das Audit beginnt mit einer Auftaktbesprechung, bei der der Auditor den Zweck und den Ablauf des Audits erläutert. Es werden auch die Beteiligten und der Zeitplan besprochen. Die Organisation hat die Möglichkeit, Fragen zu stellen und Details zum Audit zu klären.

- Dokumentenprüfung: Der Auditor überprüft die Dokumentation des IT-Service-Managementsystems (ITSMS) der Organisation, einschließlich Richtlinien, Verfahren, Aufzeichnungen und anderen relevanten Unterlagen. Der Auditor stellt sicher, dass die Dokumente den Anforderungen der ISO/IEC 20000 entsprechen.

- Vor-Ort-Überprüfung: Der Auditor führt eine Vor-Ort-Überprüfung durch, bei der er die Umsetzung und Wirksamkeit des ITSMS vor Ort überprüft. Dies beinhaltet die Beobachtung von Aktivitäten, die Überprüfung von Aufzeichnungen, Interviews mit Mitarbeitern und möglicherweise auch die Durchführung von Tests oder Prüfungen.

- Feststellung von Nichtkonformitäten: Der Auditor identifiziert eventuelle Nichtkonformitäten, bei denen das ITSMS nicht den Anforderungen der ISO/IEC 20000 entspricht. Diese Nichtkonformitäten werden dokumentiert und der Organisation mitgeteilt. Der Auditor kann auch Verbesserungsmöglichkeiten oder Empfehlungen für die Organisation identifizieren.

- Abschlussbesprechung: Das Audit endet mit einer Abschlussbesprechung, bei der der Auditor seine Ergebnisse und Feststellungen präsentiert. Eventuelle Nichtkonformitäten werden besprochen und gegebenenfalls Maßnahmen zur Korrektur vereinbart. Die Organisation hat die Möglichkeit, Fragen zu stellen und weitere Informationen anzufordern.

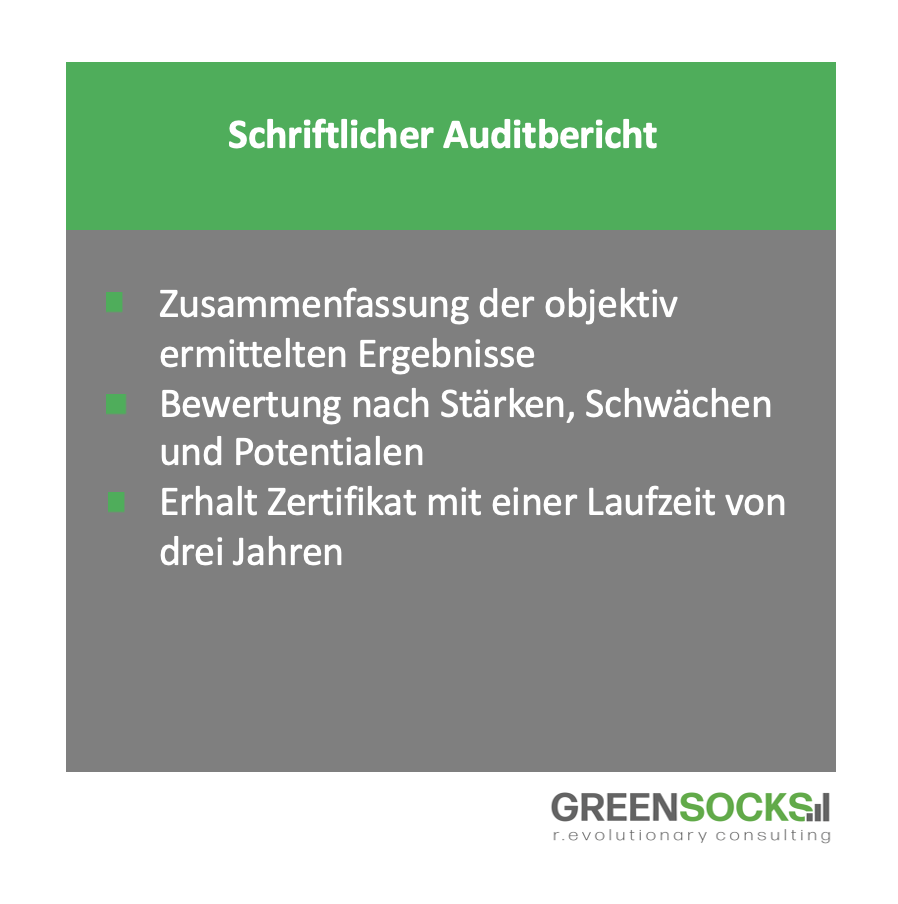

- Auditbericht: Der Auditor erstellt einen schriftlichen Auditbericht, der die Ergebnisse, Feststellungen und Empfehlungen des Audits zusammenfasst. Der Bericht wird der Organisation zur Verfügung gestellt und kann als Grundlage für die Weiterentwicklung des ITSMS dienen.

Es ist wichtig zu beachten, dass der genaue Ablauf und die Details eines ISO/IEC 20000-Audits je nach den spezifischen Anforderungen der Organisation und der Zertifizierungsstelle variieren können. Die obige Beschreibung gibt einen allgemeinen Überblick über den typischen Ablauf eines Audits gemäß ISO/IEC 20000.

Wie sollte man die ISO/IEC 20000 in einer Organisation umsetzen?

Die Umsetzung der ISO/IEC 20000 in einer Kundenorganisation erfordert eine sorgfältige Planung, Vorbereitung und schrittweise Implementierung. Hier sind einige Schritte, die bei der Umsetzung der ISO/IEC 20000 in einer Organisation hilfreich sein können:

- Verständnis der Anforderungen: Beginnen Sie damit, die Anforderungen der ISO/IEC 20000 zu studieren und zu verstehen. Lesen Sie den Standard und machen Sie sich mit den einzelnen Abschnitten und Anforderungen vertraut. Stellen Sie sicher, dass Sie ein klares Verständnis davon haben, was für die Zertifizierung erforderlich ist.

- GAP-Analyse: Führen Sie eine GAP-Analyse durch, um den aktuellen Zustand der IT-Service-Management-Prozesse in der Kundenorganisation zu bewerten. Identifizieren Sie die Lücken zwischen den aktuellen Praktiken und den Anforderungen der ISO/IEC 20000. Dies wird Ihnen helfen, einen Plan zur Schließung dieser Lücken zu erstellen.

- Erstellung eines Projektteams: Stellen Sie ein Projektteam zusammen, das für die Umsetzung der ISO/IEC 20000 verantwortlich ist. Das Team sollte aus Mitgliedern verschiedener Abteilungen bestehen, die das IT-Service-Management beeinflussen, wie z. B. IT, Qualitätsmanagement, Prozessmanagement und Kundenservice.

- Festlegung des Umfangs: Definieren Sie den Umfang des IT-Service-Managementsystems gemäß den Anforderungen der ISO/IEC 20000. Identifizieren Sie die IT-Services, die von der Organisation erbracht werden, und legen Sie fest, welche Prozesse und Bereiche abgedeckt werden sollen.

- Prozessdesign und -implementierung: Entwickeln Sie IT-Service-Management-Prozesse, die den Anforderungen der ISO/IEC 20000 entsprechen. Stellen Sie sicher, dass die Prozesse gut dokumentiert und für alle relevanten Mitarbeiter zugänglich sind. Implementieren Sie die Prozesse schrittweise und führen Sie Schulungen und Schulungen durch, um sicherzustellen, dass die Mitarbeiter sie verstehen und befolgen können.

- Dokumentation: Erstellen Sie die erforderliche Dokumentation gemäß den Anforderungen der ISO/IEC 20000. Dazu gehören Richtlinien, Verfahrensanweisungen, Formulare und Aufzeichnungen. Stellen Sie sicher, dass die Dokumentation vollständig, aktuell und leicht zugänglich ist.

- Interne Audits und Reviews: Führen Sie interne Audits durch, um die Konformität mit den Anforderungen der ISO/IEC 20000 zu überprüfen. Führen Sie regelmäßige Überprüfungen und Verbesserungsmaßnahmen durch, um sicherzustellen, dass das IT-Service-Management kontinuierlich verbessert wird und den Standards entspricht.

- Externe Zertifizierung: Wenn die Kundenorganisation die Zertifizierung nach ISO/IEC 20000 anstrebt, kann ein externes Zertifizierungsaudit erforderlich sein. Stellen Sie sicher, dass alle erforderlichen Vorbereitungen getroffen wurden und dass das IT-Service-Management den Anforderungen der Norm entspricht.

Es ist wichtig zu beachten, dass die Umsetzung der ISO/IEC 20000 eine kontinuierliche Aufgabe ist. Das IT-Service-Management sollte regelmäßig überprüft, überarbeitet und verbessert werden, um den sich ändernden Anforderungen gerecht zu werden und die Kundenzufriedenheit kontinuierlich zu steigern.

Welche Tipps gibt es für eine effektive ISO/IEC 20000 Einführung?

Bei der Einführung eines effektiven ISO/IEC 20000-konformen IT-Service-Managementsystems gibt es einige Tipps, die Ihnen helfen können:

- Verständnis der Anforderungen: Stellen Sie sicher, dass Sie die Anforderungen der ISO/IEC 20000 gründlich studieren und verstehen. Lesen Sie die Norm und ihre verschiedenen Teile sorgfältig durch und machen Sie sich mit den spezifischen Anforderungen vertraut.

- Top-Management-Unterstützung: Holen Sie sich die Unterstützung und das Engagement des Top-Managements Ihrer Organisation. Das Management sollte das IT-Service-Management als strategische Priorität betrachten und die erforderlichen Ressourcen und Unterstützung bereitstellen.

- Definition des Kontexts: Analysieren Sie den Kontext Ihrer Organisation, einschließlich interner und externer Aspekte, die das IT-Service-Management beeinflussen. Dies hilft Ihnen dabei, die richtigen Entscheidungen zu treffen und das ITSMS auf die Bedürfnisse Ihrer Organisation anzupassen.

- Schrittweise Implementierung: Planen Sie die schrittweise Implementierung des ITSMS, anstatt alles auf einmal zu versuchen. Identifizieren Sie Prioritäten, beginnen Sie mit kleinen Pilotprojekten und erweitern Sie schrittweise die Anwendung der Norm auf verschiedene Bereiche.

- Schulung und Bewusstseinsbildung: Schulen Sie Ihre Mitarbeiter in den Grundlagen des IT-Service-Managements und der ISO/IEC 20000. Stellen Sie sicher, dass sie die Ziele und Anforderungen verstehen und in der Lage sind, sie umzusetzen. Schaffen Sie ein Bewusstsein für die Bedeutung des IT-Service-Managements in der gesamten Organisation.

- Dokumentation: Erstellen Sie die erforderlichen Dokumente, Verfahren und Aufzeichnungen gemäß den Anforderungen der ISO/IEC 20000. Achten Sie darauf, dass die Dokumentation klar, verständlich und für alle relevanten Parteien zugänglich ist.

- Interne Audits: Führen Sie regelmäßige interne Audits durch, um sicherzustellen, dass Ihre Prozesse den Anforderungen der Norm entsprechen. Identifizieren Sie Schwachstellen, setzen Sie Korrekturmaßnahmen um und überprüfen Sie deren Wirksamkeit.

- Kontinuierliche Verbesserung: Implementieren Sie einen Prozess zur kontinuierlichen Verbesserung des IT-Service-Managements. Analysieren Sie Störungen, Probleme und Schwachstellen, setzen Sie Verbesserungsmaßnahmen um und überwachen Sie die Ergebnisse.

- Externe Unterstützung: Ziehen Sie bei Bedarf externe Berater oder Experten hinzu, die über Erfahrung mit der Implementierung der ISO/IEC 20000 verfügen. Sie können Ihnen helfen, den Prozess effizienter zu gestalten und Best Practices einzuführen.

- Regelmäßige Überprüfung: Überprüfen Sie regelmäßig die Leistung Ihres IT-Service-Managementsystems und die Erfüllung der ISO/IEC 20000-Anforderungen. Nehmen Sie Feedback von Kunden und Stakeholdern auf und setzen Sie Maßnahmen um, um Verbesserungen vorzunehmen.

Welche Kompetenzen und Schhulungen benötige ich, um meine Organisation nach ISO/IEC 20000 auszurichten?

Um Ihre Organisation nach ISO/IEC 20000 auszurichten, sind bestimmte Kompetenzen und Schulungen erforderlich. Hier sind einige wichtige Bereiche, auf die Sie sich konzentrieren sollten:

- Verständnis der ISO/IEC 20000 Norm: Erwerben Sie ein gründliches Verständnis der ISO/IEC 20000 Norm, indem Sie den Standard selbst lesen und die Anforderungen darin studieren. Dies wird Ihnen helfen, die Grundlagen und Ziele der Norm zu verstehen und sicherzustellen, dass Sie die richtigen Schritte unternehmen, um Ihre Organisation entsprechend auszurichten.

- IT-Service-Management-Kenntnisse: Um die ISO/IEC 20000 erfolgreich umzusetzen, ist ein fundiertes Wissen im Bereich IT-Service-Management erforderlich. Stellen Sie sicher, dass Sie über Kenntnisse in den Bereichen ITIL (IT Infrastructure Library) oder anderen IT-Service-Management-Frameworks verfügen, da diese Normen und Best Practices umfassen, die in der ISO/IEC 20000 reflektiert werden.

- Projektmanagement-Fähigkeiten: Die Umsetzung der ISO/IEC 20000 erfordert ein effektives Projektmanagement. Es ist wichtig, dass Sie über grundlegende Projektmanagement-Fähigkeiten verfügen, um den Implementierungsprozess zu planen, zu organisieren und zu überwachen. Dies umfasst das Festlegen von Zielen, die Ressourcenplanung, die Zeitplanung, das Risikomanagement und die Kommunikation mit den relevanten Stakeholdern.

- Schulungen und Zertifizierungen: Es gibt Schulungen und Zertifizierungen, die speziell auf die ISO/IEC 20000 Norm ausgerichtet sind. Diese Schulungen können Ihnen helfen, ein tiefgreifendes Verständnis für die Norm zu entwickeln und Ihnen praktische Kenntnisse und Fähigkeiten für die Umsetzung zu vermitteln. Suchen Sie nach anerkannten Schulungsanbietern, die Kurse zur ISO/IEC 20000 anbieten, und prüfen Sie die Möglichkeit, Zertifizierungen wie "ISO/IEC 20000 Foundation" oder "ISO/IEC 20000 Auditor" zu erwerben.

- Kommunikations- und Schulungsfähigkeiten: Um Ihre Organisation nach ISO/IEC 20000 auszurichten, müssen Sie in der Lage sein, die beteiligten Mitarbeiter zu schulen, zu informieren und zu motivieren. Stellen Sie sicher, dass Sie über gute Kommunikationsfähigkeiten verfügen, um die Vorteile der Norm zu erklären, die Bedeutung der Einhaltung zu betonen und das Team bei der Umsetzung zu unterstützen.

- Kontinuierliches Lernen und Aktualisierung: Da IT-Service-Management und die ISO/IEC 20000 sich weiterentwickeln, ist es wichtig, Ihre Kenntnisse auf dem neuesten Stand zu halten. Verfolgen Sie die neuesten Entwicklungen in diesem Bereich, nehmen Sie an Fachkonferenzen und Schulungen teil und beteiligen Sie sich an Fachgemeinschaften, um sich mit anderen Experten auszutauschen und von deren Erfahrungen zu lernen.

Indem Sie diese Kompetenzen entwickeln und die erforderlichen Schulungen absolvieren, können Sie Ihre Organisation besser auf die Umsetzung der ISO/IEC 20000 vorbereiten und sicherstellen, dass Sie die Norm erfolgreich implementieren und von den Vorteilen des IT-Service-Managements profitieren können.

Welche Schulungen und Zertifizierungen gibt es im Umfeld der ISO/IEC 20000?

Im Umfeld der ISO/IEC 20000 gibt es verschiedene Schulungen und Zertifizierungen, die Ihnen helfen können, Ihr Wissen über den Standard zu erweitern und Ihre Fähigkeiten in Bezug auf das IT-Service-Management zu verbessern. Hier sind einige der bekanntesten Schulungen und Zertifizierungen:

- ISO/IEC 20000 Foundation: Die ISO/IEC 20000 Foundation-Zertifizierung ist eine grundlegende Zertifizierung, die ein Verständnis der ISO/IEC 20000 Norm und ihrer Grundprinzipien vermittelt. Diese Zertifizierung bietet eine Einführung in die Anforderungen des Standards und deckt Themen wie IT-Service-Management-Konzepte, Prozesse und die Umsetzung der Norm ab.

- ISO/IEC 20000 Auditor: Die ISO/IEC 20000 Auditor-Zertifizierung richtet sich an Fachleute, die Audit- und Bewertungsprozesse im Zusammenhang mit der ISO/IEC 20000 Norm durchführen möchten. Diese Zertifizierung vermittelt Kenntnisse über die Durchführung von Audits, das Verständnis der Normenanforderungen und die Bewertung der Konformität mit der Norm.

- ISO/IEC 20000 Lead Implementer: Die ISO/IEC 20000 Lead Implementer-Zertifizierung ist für Fachleute gedacht, die für die Implementierung und das Management des IT-Service-Managementsystems gemäß der ISO/IEC 20000 Norm verantwortlich sind. Diese Zertifizierung deckt die verschiedenen Aspekte der Implementierung ab, einschließlich Planung, Gestaltung, Implementierung und Überwachung der IT-Service-Management-Prozesse.

- ITIL (IT Infrastructure Library): Obwohl es sich nicht um eine direkte ISO/IEC 20000-Zertifizierung handelt, ist ITIL ein Framework für das IT-Service-Management, das eng mit der ISO/IEC 20000 Norm verbunden ist. ITIL bietet eine Reihe von Schulungen und Zertifizierungen auf verschiedenen Ebenen, die Ihnen helfen können, Ihre Kenntnisse und Fähigkeiten im Bereich IT-Service-Management zu erweitern. Einige der bekanntesten ITIL-Zertifizierungen sind ITIL Foundation, ITIL Practitioner, ITIL Intermediate (in verschiedenen Modulen) und ITIL Expert.

Es ist wichtig zu beachten, dass die Verfügbarkeit von Schulungen und Zertifizierungen je nach Region variieren kann. Es ist ratsam, akkreditierte Schulungsanbieter zu suchen, die spezifische Schulungen zur ISO/IEC 20000 anbieten, und sich über deren Inhalte, Umfang und Anerkennung informieren. Darüber hinaus können auch Fachkonferenzen und Schulungen zu IT-Service-Management-Themen eine wertvolle Möglichkeit sein, Ihr Wissen zu erweitern und sich mit anderen Experten auszutauschen.

Welche Kompetenzen beötigt man für die internen Audits innerhalb ISO/IEC 20000?

Um ein ISO/IEC 20000-Audit durchzuführen, benötigen Sie bestimmte Kompetenzen und Schulungen. Hier sind einige wichtige Punkte zu beachten:

- ISO/IEC 20000-Kenntnisse: Sie sollten ein fundiertes Verständnis der ISO/IEC 20000-Norm und ihrer Anforderungen haben. Dies beinhaltet Kenntnisse über die verschiedenen Teile der Norm, den Anwendungsbereich, die Prozesse und Verfahren sowie die Prinzipien des IT-Service-Managements.

- Auditkenntnisse: Sie sollten über grundlegende Kenntnisse und Erfahrung im Bereich des Audits verfügen. Dies beinhaltet das Verständnis von Auditprinzipien, -verfahren und -techniken sowie die Fähigkeit, Auditpläne zu erstellen, Informationen zu sammeln, Interviews durchzuführen und Auditberichte zu erstellen.

- IT-Service-Management-Kenntnisse: Es ist wichtig, ein solides Verständnis der Prinzipien und Best Practices des IT-Service-Managements zu haben. Dazu gehören Kenntnisse über ITIL (IT Infrastructure Library) oder andere Frameworks und Modelle für das IT-Service-Management.

- Auditor-Schulung: Es kann hilfreich sein, an spezifischen Schulungen und Zertifizierungsprogrammen für IT-Auditoren teilzunehmen, die sich auf die ISO/IEC 20000-Norm konzentrieren. Solche Schulungen bieten detaillierte Informationen über die Norm und ihre Anwendung im Auditprozess.

- Kommunikations- und Interviewfähigkeiten: Als Auditor müssen Sie effektive Kommunikationsfähigkeiten haben, um mit den Mitarbeitern der Organisation zu interagieren, Informationen zu sammeln und Interviews durchzuführen. Sie sollten in der Lage sein, klar zu kommunizieren, Fragen zu stellen und zuzuhören.

- Erfahrung im IT-Service-Management: Es ist von Vorteil, Erfahrung im Bereich des IT-Service-Managements zu haben, entweder durch praktische Arbeit oder durch die Zusammenarbeit mit IT-Service-Management-Teams.

Es ist wichtig anzumerken, dass die genauen Anforderungen und Kompetenzen für Auditoren je nach den spezifischen Anforderungen der Organisation und des Audits variieren können. Es kann auch ratsam sein, sich an anerkannten Zertifizierungsstellen oder Berufsverbänden zu erkundigen, die Schulungen und Zertifizierungen für IT-Auditoren anbieten, um Ihre Kompetenzen und Qualifikationen zu erweitern

wie kann die ISO/IEC 19011 Norm interne Autits unterstützen?

Die ISO/IEC 19011 ist eine internationale Norm, die Richtlinien für das Auditmanagement bereitstellt. Sie wurde entwickelt, um Organisationen bei der Durchführung von internen und externen Audits zu unterstützen, unabhängig davon, ob es sich um Qualitäts-, Umwelt-, IT-Service-Management- oder andere Managementsysteme handelt.

Hier sind die wichtigsten Punkte zur ISO/IEC 19011 Norm:

- Anwendungsbereich: Die ISO/IEC 19011 Norm gilt für alle Arten von Organisationen, unabhängig von ihrer Größe, Branche oder Art des Managementsystems. Sie legt allgemeine Grundsätze und Anleitungen fest, die für alle Audits gelten, einschließlich Erst-, Überwachungs-, Re-Zertifizierungs- und Lieferantenaudits.

- Auditprinzipien: Die Norm definiert eine Reihe von Prinzipien, die für die effektive Durchführung von Audits gelten. Dazu gehören Unabhängigkeit, Integrität, Vertraulichkeit, Fairness, systematischer Ansatz, Risikobasiertes Denken, kontinuierliche Verbesserung und Evidenzbasierte Entscheidungsfindung.

- Auditarten: Die ISO/IEC 19011 Norm deckt verschiedene Arten von Audits ab, darunter interne Audits, bei denen die Organisation ihre eigenen Prozesse überprüft, und externe Audits, bei denen unabhängige Dritte die Konformität mit bestimmten Normen oder Standards überprüfen.

- Auditprozess: Die Norm legt einen strukturierten Auditprozess fest, der verschiedene Phasen umfasst, wie z.B. die Vorbereitung des Audits, die Durchführung des Audits, die Dokumentation der Ergebnisse, die Berichterstattung und die Nachverfolgung von Korrekturmaßnahmen. Sie betont die Bedeutung einer systematischen Planung, Durchführung und Nachverfolgung von Audits.

- Kompetenzen von Auditoren: Die ISO/IEC 19011 Norm legt die erforderlichen Kompetenzen für Auditoren fest, um effektive Audits durchzuführen. Dazu gehören technisches Fachwissen, Kenntnisse über Audits und Auditprinzipien, Kommunikations- und Interviewfähigkeiten, Kenntnisse über das zu prüfende Managementsystem und Kenntnisse über relevante rechtliche und behördliche Anforderungen.

- Risikobasierter Ansatz: Die Norm betont den risikobasierten Ansatz für Audits. Das bedeutet, dass Auditoren die Risiken und Chancen des zu prüfenden Managementsystems berücksichtigen sollten, um ihre Auditaktivitäten zu planen und sich auf die Bereiche mit den größten Auswirkungen zu konzentrieren.

- Auditbericht und Nachverfolgung: Die Norm legt Anforderungen an den Auditbericht fest, der die Ergebnisse des Audits dokumentiert, einschließlich Feststellungen, Abweichungen und Empfehlungen. Sie fordert auch eine angemessene Nachverfolgung von Korrekturmaßnahmen, um sicherzustellen, dass identifizierte Mängel behoben werden.

Die ISO/IEC 19011 Norm ist eine wertvolle Ressource für Organisationen, die Audits durchführen oder daran teilnehmen. Sie bietet klare Richtlinien und Best Practices, um sicherzustellen, dass Audits effektiv, unparteiisch und objektiv durchgeführt werden, und unterstützt Organisationen bei der kontinuierlichen Verbesserung ihrer Managementsysteme.

Was ist eine ISO/IEC 20000 Risikobewertung?

Eine ISO/IEC 20000 Risikobewertung bezieht sich auf den Prozess der Identifizierung, Bewertung und Behandlung von Risiken im Zusammenhang mit dem IT-Service-Management gemäß der ISO/IEC 20000-Norm. Diese Risikobewertung zielt darauf ab, potenzielle Gefahren und Unsicherheiten zu erkennen, die sich auf die Erbringung von IT-Services und die Erfüllung der Serviceanforderungen auswirken könnten.

Der Prozess der Risikobewertung nach ISO/IEC 20000 umfasst in der Regel die folgenden Schritte:

- Risikoidentifikation: In diesem Schritt werden potenzielle Risiken identifiziert, die sich auf das IT-Service-Management auswirken könnten. Dies kann durch die Analyse von Geschäftsprozessen, Bedrohungsanalysen, Schwachstellenbewertungen und anderen relevanten Informationen erfolgen.

- Risikobewertung: Die identifizierten Risiken werden bewertet, um ihre Wahrscheinlichkeit und Auswirkungen auf das IT-Service-Management zu bestimmen. Dies beinhaltet die Analyse von Faktoren wie der Wahrscheinlichkeit des Eintretens eines Risikos, der potenziellen Auswirkungen auf den Servicebetrieb und die Wichtigkeit der betroffenen Services.

- Risikobehandlung: Basierend auf den Ergebnissen der Risikobewertung werden Maßnahmen zur Behandlung der identifizierten Risiken entwickelt. Dies kann die Implementierung von Kontrollen, die Anpassung von Prozessen, die Verbesserung der Infrastruktur oder andere geeignete Maßnahmen umfassen, um die Risiken zu reduzieren oder zu kontrollieren.

- Überwachung und Überprüfung: Nach der Implementierung der Risikobehandlungsmaßnahmen werden diese überwacht, um sicherzustellen, dass sie effektiv sind und die Risiken angemessen bewältigen. Regelmäßige Überprüfungen und Bewertungen helfen dabei, Veränderungen in den Risiken zu erkennen und gegebenenfalls Anpassungen vorzunehmen.

Eine ISO/IEC 20000 Risikobewertung ist ein wichtiger Bestandteil des IT-Service-Managementsystems (ITSMS) gemäß der ISO/IEC 20000-Norm. Sie ermöglicht es einer Organisation, potenzielle Risiken zu identifizieren, zu bewerten und entsprechende Maßnahmen zur Risikominderung oder -kontrolle zu ergreifen. Dadurch kann die Organisation ihre Fähigkeit verbessern, qualitativ hochwertige IT-Services bereitzustellen und die Erwartungen ihrer Kunden zu erfüllen.

Mit welchen Methoden kann man eine ISO/IEC 20000 Risikoanalyse durchführen?

Bei der Durchführung einer ISO/IEC 20000 Risikobewertung können verschiedene Methoden und Ansätze angewendet werden. Hier sind einige gängige Methoden zur Risikobewertung, die für die ISO/IEC 20000-Norm relevant sind:

- Schadenspotenzial-Analyse (Impact Analysis): Diese Methode zielt darauf ab, potenzielle Auswirkungen von Risiken auf die IT-Services zu identifizieren. Dabei werden verschiedene Szenarien betrachtet, um zu bestimmen, wie sich ein Risiko auf den Servicebetrieb, die Kunden und das Unternehmen auswirken könnte.

- Wahrscheinlichkeitsbewertung (Probability Assessment): Diese Methode bezieht sich auf die Einschätzung der Wahrscheinlichkeit, mit der ein Risiko eintreten kann. Dies kann auf historischen Daten, Expertenmeinungen oder statistischen Analysen basieren.

- Schwachstellenbewertung (Vulnerability Assessment): Hier werden mögliche Schwachstellen im IT-Service-Management identifiziert und bewertet, die zu Risiken führen könnten. Dies kann beispielsweise durch Sicherheitsaudits, Penetrationstests oder Schwachstellenanalysen erfolgen.

- Business Impact Analysis (BIA): Diese Methode konzentriert sich auf die Bewertung der Auswirkungen von Risiken auf die Geschäftsziele und -prozesse. Es werden potenzielle finanzielle Verluste, Störungen des Geschäftsbetriebs, Reputationsschäden und andere relevante Faktoren berücksichtigt.

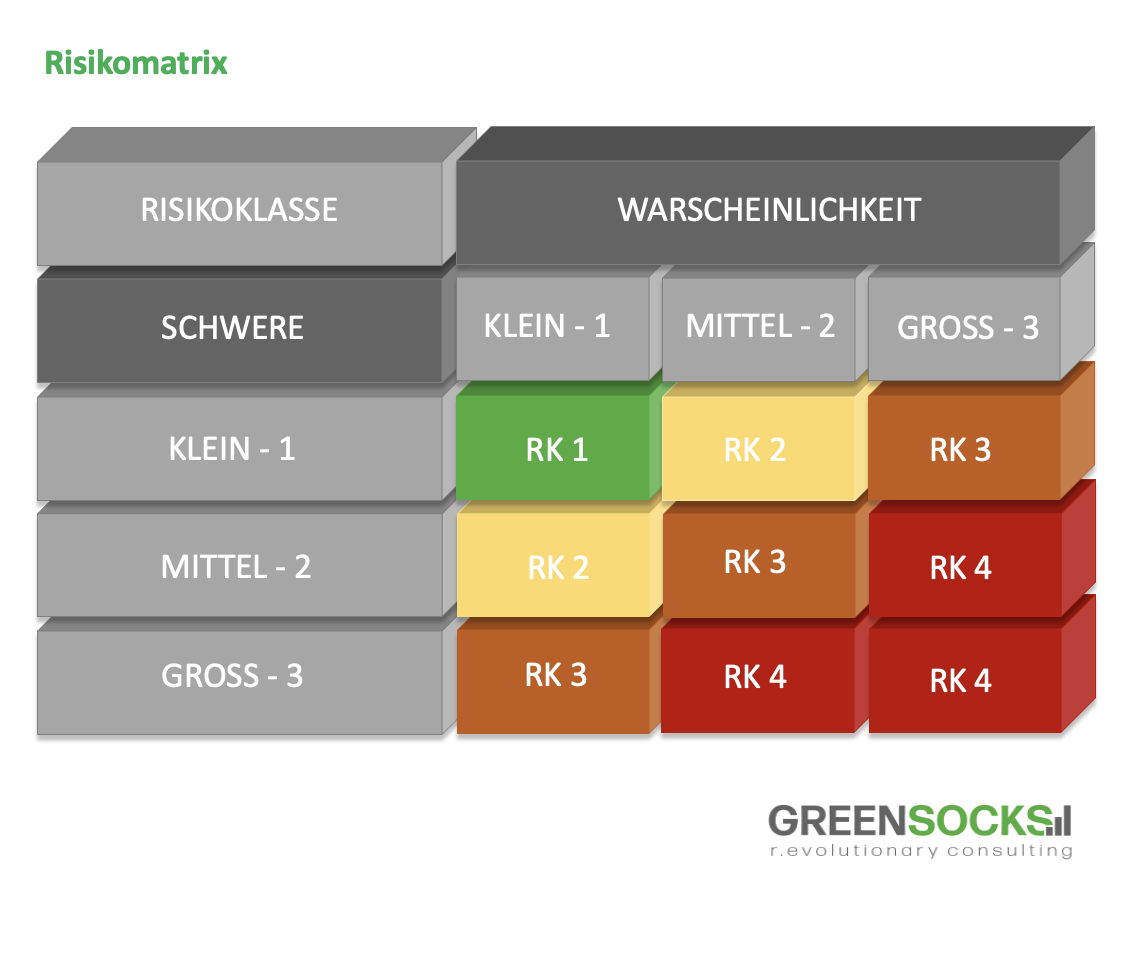

- Risikomatrix (Risk Matrix): Eine Risikomatrix ist ein visuelles Instrument zur Bewertung von Risiken basierend auf ihrer Wahrscheinlichkeit und Auswirkung. Risiken werden in einem Raster dargestellt, wodurch Prioritäten festgelegt und Entscheidungen über die Behandlung der Risiken getroffen werden können.

- Interviews und Workshops: Durch Interviews mit relevanten Mitarbeitern und Workshops mit Fachexperten können Risiken identifiziert und bewertet werden. Die Einbeziehung verschiedener Perspektiven und Erfahrungen trägt zur umfassenden Erfassung und Bewertung von Risiken bei.

Es ist wichtig, dass die gewählte Methode zur Risikobewertung den Anforderungen der ISO/IEC 20000-Norm entspricht und die spezifischen Bedürfnisse und Gegebenheiten der Organisation berücksichtigt. Die Ergebnisse der Risikobewertung dienen als Grundlage für die Entwicklung geeigneter Maßnahmen zur Risikobehandlung im Rahmen des IT-Service-Managementsystems (ITSMS).

Eine Risikobewertung beginnt mit der Ermittlung der Bedrohungen

In der ISO/IEC 20000 werden explizit keine "Bedrohungen" im Sinne von spezifischen Gefahren oder Angriffen definiert. Die ISO/IEC 20000-Norm konzentriert sich vielmehr auf die Umsetzung eines effektiven IT-Service-Managementsystems (ITSMS), um die Qualität der IT-Services sicherzustellen.

Allerdings können im Rahmen der Risikobewertung gemäß ISO/IEC 20000 potenzielle Bedrohungen identifiziert werden, die sich auf den Betrieb der IT-Services auswirken könnten. Diese Bedrohungen können aus verschiedenen Quellen stammen und umfassen unter anderem:

- Technische Bedrohungen: Hierzu gehören potenzielle Sicherheitsverletzungen, unbefugter Zugriff auf Systeme, Viren oder Malware, Hardware- oder Softwareausfälle, Datenverluste oder -korruption.

- Menschliche Bedrohungen: Dazu zählen beispielsweise menschliche Fehler, unsachgemäße Handhabung von Daten, böswillige Handlungen von Mitarbeitern, unzureichende Schulung oder Sensibilisierung der Mitarbeiter in Bezug auf Informationssicherheit.

- Umgebungsbedrohungen: Diese umfassen externe Einflüsse wie Naturkatastrophen, Stromausfälle, Feuer, Wasserschäden oder andere Ereignisse, die den Betrieb der IT-Services beeinträchtigen können.

Bei der Risikobewertung nach ISO/IEC 20000 ist es wichtig, potenzielle Bedrohungen zu identifizieren, ihre Auswirkungen zu bewerten und geeignete Maßnahmen zur Risikominderung oder -kontrolle zu entwickeln. Dies kann die Implementierung von Sicherheitskontrollen, Backup- und Wiederherstellungsmechanismen, Zugriffskontrollen oder anderen Schutzmaßnahmen umfassen.

Die genaue Identifizierung und Bewertung von Bedrohungen im Kontext der ISO/IEC 20000 ist organisationsabhängig und erfordert eine gründliche Analyse der spezifischen IT-Services und der betrieblichen Umgebung.

Welche Schwachstellen können bei der Risikobewertung der ISO/IEC 20000 ermittelt werden?

Bei der Risikobewertung im Rahmen der ISO/IEC 20000 können verschiedene Schwachstellen identifiziert werden, die das IT-Service-Management und die Informationssicherheit beeinträchtigen können. Hier sind einige Beispiele für Schwachstellen, die während der Risikobewertung ermittelt werden können:

- Mangelnde Sicherheitsrichtlinien und -verfahren: Fehlende oder unzureichende Richtlinien und Verfahren zur Informationssicherheit können eine Schwachstelle darstellen. Dies umfasst beispielsweise unklare Zuständigkeiten, fehlende Sicherheitsrichtlinien für Mitarbeiter oder unzureichende Kontrollmechanismen.

- Schwachstellen in der Infrastruktur: Technische Schwachstellen in der IT-Infrastruktur können Risiken für die Servicekontinuität und -sicherheit darstellen. Dazu gehören veraltete oder nicht gepatchte Software, unsichere Konfigurationen von Systemen, unzureichende Netzwerksicherheit oder fehlende Backupsysteme.

- Mangelnde Überwachung und Kontrolle: Fehlende oder unzureichende Überwachungs- und Kontrollmechanismen können es erschweren, potenzielle Risiken frühzeitig zu erkennen und angemessen zu reagieren. Dies umfasst die Überwachung von Serviceleistungen, die Erfassung von Leistungsdaten, die Fehlererkennung und die Sicherheitsüberwachung.

- Unzureichende Incident- und Problem-Management-Verfahren: Schwachstellen in den Prozessen zur Behandlung von Vorfällen und Problemen können zu unangemessenen Reaktionszeiten, ineffizienter Problemlösung und Wiederholung von Vorfällen führen. Dies betrifft unter anderem die Fehlerbehebung, das Eskalationsmanagement und das Wissensmanagement.

- Mangelnde Schulung und Sensibilisierung der Mitarbeiter: Wenn Mitarbeiter nicht ausreichend geschult und sensibilisiert sind, stellen sie möglicherweise eine Schwachstelle dar. Unwissenheit über Sicherheitsverfahren, unsachgemäße Handhabung von Daten und mangelnde Kenntnisse über die Bedeutung von Informationssicherheit können zu Risiken führen.

- Fehlende Notfallplanung und Business Continuity: Wenn keine angemessenen Pläne und Maßnahmen für den Umgang mit Notfällen und die Aufrechterhaltung der Geschäftskontinuität vorhanden sind, besteht die Gefahr von erheblichen Ausfallzeiten und Verlust von Serviceleistungen.

Diese Beispiele verdeutlichen einige der Schwachstellen, die bei der Risikobewertung gemäß ISO/IEC 20000 ermittelt werden können. Die genauen Schwachstellen variieren jedoch je nach Organisation und ihrer spezifischen IT-Service-Management-Umgebung. Es ist wichtig, diese Schwachstellen zu identifizieren, um geeignete Maßnahmen zur Risikominderung und -kontrolle zu entwickeln.

Einleitung

Was ist Informationssicherheit?

Informationssicherheit bezieht sich auf den Schutz von Informationen vor unbefugtem Zugriff, unbefugter Offenlegung, Änderung, Zerstörung oder Unterbrechung. Es handelt sich um einen Prozess, der darauf abzielt, die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen sicherzustellen. Hier sind die grundlegenden Aspekte der Informationssicherheit:

- Vertraulichkeit: Vertraulichkeit bedeutet, dass Informationen nur von autorisierten Personen zugänglich sein sollten. Es beinhaltet den Schutz vor unbefugtem Zugriff, indem Sicherheitsvorkehrungen wie Zugriffsbeschränkungen, Passwortschutz, Verschlüsselung und physische Sicherheitsmaßnahmen implementiert werden.

- Integrität: Integrität bedeutet, dass Informationen korrekt und unverändert bleiben sollten. Es umfasst den Schutz vor unbefugter Änderung oder Manipulation von Informationen. Techniken wie Datenintegritätsprüfungen, digitale Signaturen und Versionskontrollen werden eingesetzt, um die Integrität von Informationen sicherzustellen.

- Verfügbarkeit: Verfügbarkeit bedeutet, dass Informationen für autorisierte Benutzer zum richtigen Zeitpunkt verfügbar sein sollten. Es beinhaltet den Schutz vor unbefugter Unterbrechung oder Zerstörung von Informationen. Maßnahmen wie Datensicherung, Notfallwiederherstellung, Redundanz und Systemsicherheit werden implementiert, um die Verfügbarkeit von Informationen sicherzustellen.

- Authentizität: Authentizität bezieht sich auf die Überprüfung der Identität von Benutzern, Systemen oder Informationen. Es beinhaltet den Schutz vor unbefugter Nutzung von Benutzerkonten oder gefälschten Informationen. Methoden wie starke Authentifizierung, Zwei-Faktor-Authentifizierung und digitale Zertifikate werden verwendet, um die Authentizität sicherzustellen.

- Nicht-Abstreitbarkeit: Nicht-Abstreitbarkeit bezieht sich darauf, dass eine Handlung oder ein Ereignis nicht abgestritten werden kann. Es beinhaltet die Aufzeichnung von Aktivitäten, Transaktionen und Änderungen, um Beweise zu liefern und Verantwortlichkeit zu gewährleisten. Techniken wie Audit-Logs, Protokollierung und digitale Signaturen unterstützen die Nicht-Abstreitbarkeit.

Informationssicherheit umfasst nicht nur technische Maßnahmen, sondern auch organisatorische, vertragliche und rechtliche Aspekte. Es erfordert die Entwicklung von Richtlinien, Verfahren und Kontrollen, die auf Risikobewertungen und -analysen basieren. Der Schutz von Informationen ist von entscheidender Bedeutung, um Vertraulichkeit, Integrität und Verfügbarkeit zu gewährleisten, Geschäftsgeheimnisse zu schützen, Kundenvertrauen zu gewinnen und rechtliche und regulatorische Anforderungen zu erfüllen.

Was ist ein Informationssicherheitsmanagementsystem?

Ein Informationssicherheitsmanagementsystem (ISMS) ist ein systematischer und strukturierter Ansatz zur Verwaltung der Informationssicherheit in einer Organisation. Es ist ein Rahmenwerk, das Richtlinien, Verfahren, Prozesse und Kontrollen umfasst, um die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen zu gewährleisten und Risiken zu minimieren. Hier sind die grundlegenden Aspekte eines ISMS:

- Politik und Ziele: Ein ISMS beginnt mit der Entwicklung einer Informationssicherheitspolitik, die die Verpflichtung der Organisation zur Informationssicherheit festlegt. Es werden auch Ziele definiert, die angestrebt werden, um die Informationssicherheit zu verbessern.

- Risikobewertung und -management: Ein wesentlicher Bestandteil eines ISMS ist die Risikobewertung und das Risikomanagement. Es beinhaltet die Identifizierung von Risiken für die Informationssicherheit, die Bewertung ihrer Auswirkungen und Wahrscheinlichkeiten sowie die Umsetzung von Maßnahmen zur Risikobehandlung.

- Organisatorische Struktur: Ein ISMS definiert die organisatorische Struktur und Verantwortlichkeiten für die Informationssicherheit. Es werden Rollen und Verantwortlichkeiten festgelegt, um sicherzustellen, dass die Informationssicherheit auf allen Ebenen der Organisation effektiv verwaltet wird.

- Richtlinien und Verfahren: Ein ISMS enthält Richtlinien und Verfahren, die die erforderlichen Sicherheitsmaßnahmen und Kontrollen festlegen. Diese umfassen Zugriffskontrollen, Passwortrichtlinien, Richtlinien zur Datenklassifizierung, Richtlinien zur physischen Sicherheit und andere relevante Sicherheitsrichtlinien.

- Schulungen und Bewusstsein: Ein ISMS umfasst auch Schulungen und Sensibilisierungsmaßnahmen, um das Bewusstsein für Informationssicherheit in der gesamten Organisation zu fördern. Mitarbeiter werden über Sicherheitsrichtlinien, Verfahren und Best Practices informiert, um sicherzustellen, dass sie sicherheitsbewusst handeln.

- Überwachung und Überprüfung: Ein ISMS erfordert die Überwachung und Überprüfung der Informationssicherheit. Dies beinhaltet regelmäßige interne Audits, Überprüfung von Sicherheitsvorfällen, Leistungsmessungen und Bewertungen der Wirksamkeit der Sicherheitskontrollen.

- Kontinuierliche Verbesserung: Ein ISMS strebt eine kontinuierliche Verbesserung der Informationssicherheit an. Es werden Maßnahmen ergriffen, um aus Erfahrungen zu lernen, Verbesserungsmöglichkeiten zu identifizieren und entsprechende Korrekturmaßnahmen umzusetzen.

Ein ISMS basiert in der Regel auf internationalen Standards wie der ISO 27001, die die Anforderungen an ein effektives ISMS festlegen. Durch die Implementierung eines ISMS kann eine Organisation systematisch und konsistent Sicherheitsrisiken bewerten, geeignete Sicherheitskontrollen implementieren und die Informationssicherheit kontinuierlich verbessern.

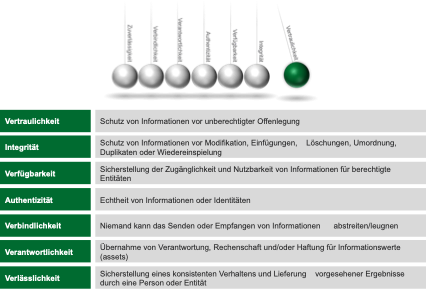

Was sind die 7 Aspekte der Informationssicherheit?

Die Informationssicherheit umfasst sieben grundlegende Aspekte, die auch als die "CIA-Triade" bezeichnet werden. Diese Aspekte sind Vertraulichkeit, Integrität, Verfügbarkeit, Authentizität, Nicht-Abstreitbarkeit, Zuverlässigkeit und Datenschutz.

In der Informationssicherheit werden hauptsächlich die V-I-V-Aspekte intensiv betrachtet, daher werden im Folgenden die Aspekte Vertraulichkeit, Integrität und Verfügbarkeit genauer erläutert:

- Vertraulichkeit: Vertraulichkeit bezieht sich auf den Schutz von Informationen vor unbefugtem Zugriff oder Offenlegung. Das Ziel der Vertraulichkeit besteht darin, sicherzustellen, dass Informationen nur von autorisierten Personen oder Entitäten zugänglich sind. Dies wird durch die Implementierung von Zugriffskontrollen, Verschlüsselung, Passwortschutz und physischer Sicherheit erreicht. Vertraulichkeit ist besonders wichtig für den Schutz sensibler oder vertraulicher Informationen, wie zum Beispiel personenbezogener Daten, Geschäftsgeheimnisse oder strategischer Informationen.

- Integrität: Integrität bezieht sich auf die Wahrung der Genauigkeit, Vollständigkeit und Unveränderlichkeit von Informationen. Das Ziel der Integrität besteht darin, sicherzustellen, dass Informationen vor unbefugter Änderung, Manipulation oder Zerstörung geschützt sind. Integrität wird durch die Implementierung von Kontrollen wie Zugriffsrechten, Datenvalidierung, digitalen Signaturen und Versionskontrollen gewährleistet. Integrität ist entscheidend, um sicherzustellen, dass Informationen vertrauenswürdig und zuverlässig sind, insbesondere in Bezug auf geschäftskritische Daten und Transaktionen.

- Verfügbarkeit: Verfügbarkeit bezieht sich auf die Bereitstellung von Informationen und Ressourcen für autorisierte Benutzer zur richtigen Zeit. Das Ziel der Verfügbarkeit besteht darin, sicherzustellen, dass Informationen und IT-Dienste kontinuierlich verfügbar sind und einen reibungslosen Geschäftsbetrieb ermöglichen. Verfügbarkeit wird durch die Implementierung von Maßnahmen wie Redundanz, Notfallwiederherstellung, Systemsicherheit und Kapazitätsplanung erreicht. Die Gewährleistung der Verfügbarkeit ist entscheidend für die Geschäftskontinuität und die Erfüllung von Service-Level-Vereinbarungen.